Système de reconnaissance faciale

Un système de reconnaissance faciale est une application logicielle visant à reconnaître une personne grâce à son visage de manière automatique. C'est un domaine de la vision par ordinateur consistant à reconnaître automatiquement une personne à partir d'une image de son visage. Il s'agit d'un sujet particulièrement étudié en vision par ordinateur, avec de très nombreuses publications et brevets, et des conférences spécialisées.

La reconnaissance de visage a de nombreuses applications en vidéosurveillance, biométrie, robotique, indexation d'images et de vidéos, recherche d'images par le contenu, etc. Ces systèmes sont généralement utilisés à des fins de sécurité pour déverrouiller ordinateur/mobile/console, mais aussi en domotique. Ils sont considérés comme moins invasifs, car non reliés directement aux caractères physiques des personnes, que les autres systèmes biométriques (empreintes digitales, reconnaissance de l'iris…). Le fonctionnement de ces systèmes se base sur une ou plusieurs caméras pour reconnaître l'utilisateur[1].

Ils peuvent également être utilisés afin de faciliter la vie de l'utilisateur, comme le font par exemple certains réseaux sociaux sur internet (Facebook[2], Google+[3]) ou certaines applications mobiles (NameTag[4], FaceRec[5]) pour identifier des visages sur des images. Ces systèmes se basent alors sur des photos/vidéos d'une ou plusieurs personnes.

La détection de visage, qui consiste à repérer qu'un visage est présent sur une image, est l'une des possibles phases techniques de la reconnaissance faciale.

Historique

L'une des premières tentatives de reconnaissance de visage est faite par Takeo Kanade en 1973 lors de sa thèse de doctorat à l'Université de Kyoto[6],[7].

Le , Facebook lance un service de reconnaissance faciale accessible à tous[8]. Celui-ci a été vivement critiqué par un bon nombre d'associations de protection de la vie privée et du droit à l'oubli. Sous cette pression, Facebook a dû abandonner ce service le en Europe[9].

Un autre projet de reconnaissance de visage, appelé DeepFace, développé par le groupe de recherche de Facebook a également commencé à voir le jour début 2015. Cet outil a pour but de reconnaître un visage, quelle que soit son orientation, ainsi que d'y associer une personne. DeepFace permet donc de faire correspondre un très grand nombre de photos différentes d'une même personne, même si celle-ci n'est pas identifiée explicitement. Pour réaliser cela, le système est composé d'un réseau de neurones artificiels entraîné via l'apprentissage profond sur des millions d'images[10].

Toutefois, cette technologie évolue rapidement et cherche à se démocratiser via le développement de nombreux cas d'usage. Depuis fin 2018, les annonces se multiplient faisant entrer progressivement la reconnaissance faciale dans le quotidien, tous les systèmes montrant une avancée spectaculaire, tant au niveau de l'efficacité des algorithmes employés qu'au niveau de la masse de données pouvant être traitée par les programmes. En 2019, Cydral Technology diffuse un système utilisable depuis un simple téléphone et propose de ce fait le tout premier moteur de recherche grand public[11] fonctionnant à l'image de la recherche inversée proposée par Google mais pour l'identification de profils exclusivement.

En , le New York Times révèle l'existence de la société Clearview AI qui commercialise auprès d'agences de sécurité une application de reconnaissance faciale qui permet d'identifier quelqu'un à partir d'une photographie[12]. L'auteur de l'enquête souligne que cette application remet en cause notre conception de la vie privée[13],[14].

En , la société espagnole Herta Security remporte un label d'excellence pour une technologie capable d'analyser des visages et de surveiller la foule. Cette technologie pourrait être utilisée en cas de nouvelle vague de Covid-19. Ce logiciel, nommé Aware, est capable de vérifier la distanciation sociale et d'identifier les personnes à différents points de contrôles[15].

Usages

Les systèmes de reconnaissance faciale sont de plus en plus présents au quotidien. Ils sont par exemple utilisés sur les réseaux sociaux sur internet pour identifier quelqu'un sur une photo, sur les smartphones pour les déverrouiller, ou par des services de sécurité pour reconnaître des individus recherchés. Ces utilisations peuvent être séparées en deux principales catégories : la sécurité et l'assistance à l'utilisateur.

De plus, il existe deux types de tâches[16] :

- L'identification, appelée aussi one-to-many (1:N), consiste à déterminer l'identité d'un individu parmi N identités connues, présentes dans une base.

- La vérification, appelée aussi one-to-one (1:1), consiste à vérifier que l'identité prétendue est bien la bonne.

Réseaux Sociaux

En ce qui concerne l'utilisation de réseaux sociaux sur internet, comme pour Facebook[2] ou Google+[3], lors d'un ajout de photo ou de vidéo, le visage est détecté puis un Algorithme suggère une liste de personnes pouvant correspondre au visage repéré sur l'image ou la vidéo grâce aux images identifiant déjà chaque individu.

Vérification de l'identité

La reconnaissance faciale peut permettre ou non l'accès un logement ou une pièce (Domotique) : différents équipements comme SekuFACE[17] ou iFace[18] utilisent en effet la reconnaissance faciale pour s'assurer de l'identité de l'utilisateur.

Cet élément peut également se déplacer : différents équipements existent en effet pour des véhicules comme Mobii[19]. Ou encore un environnement virtuel, cet environnement pouvant être :

- Les données d'un ordinateur, comme les exemples de systèmes Toshiba Face Recognition[20] ou Blink[21] .

- Les données d'une console, comme les exemples de la PlayStation 4[22] ou de la Xbox One[23] .

- Les données d'un smartphone, il est alors possible de trouver des systèmes qui utilisent les capteurs du téléphone[24] ou non (systèmes mis en place dès Android 4.0[25] ou Windows Phone[26] ).

Les systèmes de reconnaissance faciale, au-delà de la protection des données, permettent donc également d'interdire l'accès et l'utilisation d'éléments matériels ou immatériels.

Sécurité

La sécurité est le principal domaine d'application des systèmes de reconnaissance faciale.

Le système s'assure dans ce cas que l'utilisateur est bien un utilisateur valide avant de l'autoriser à accéder à un élément donné. Cela peut être utilisé dans un lieu public :

- Pour autoriser l'accès à un avion afin de s'assurer qu'un futur passager n'est pas recherché, comme cela est le cas à Sotchi[27]

- Pour autoriser l'accès à un pays, comme cela est fait dans plusieurs aéroports en France (PARAFE ) et plusieurs autres pays où cela est utilisé pour vérifier l'identité des citoyens avec une passeport biométrique éligible et expédier le passage de frontières pour eux.

- Pour suivre et potentiellement identifier une personne à partir des images d'un système de vidéosurveillance .

Surveillance policière

Un des domaines importants d'application de ces systèmes est la surveillance de type policier. Elle facilite la recherche d'identité d'une personne à l'aide d'une photo ou d'une vidéo.

Pour l'usage dans le cadre professionnel, l'exemple des forces de l'ordre est notable, comme le système de reconnaissance faciale développé actuellement par le FBI appelé NGI[28], ou celui actuellement utilisé par la NSA[29] qui se base entre autres sur les images postées sur les réseaux sociaux sur internet.

Le logiciel de Clearview AI, qui permet de comparer une photographie avec une base de données de plus de trois milliards de photographies initialement publiées sur Internet, était également utilisé par plus de 600 bureaux de police nord-américains en [30].

Paiement

Le système de reconnaissance faciale serait utilisé dans le paiement du métro de Pékin, selon le Beijing Daily[31].

Méthode

Comment fonctionnent les technologies de reconnaissance faciale ? il faut distinguer trois usages principaux qui se basent sur des moyens et techniques dédiés: la vérification de l’identité par rapport un document personnel, la recherche d'une personne référencée dans une base de données, l'identification systématique à la volée dans un espace public[32].

La méthodes de recherche d'une personne référencée dans une base de données sur trois phases : la détection de visage qui repère un visage, l'analyse du visage qui donne un résultat numérique, et la reconnaissance qui compare ce résultat avec la base de données de visages enregistrés.

Il faut donc, avant toute tentative d'identification, constituer une base de données contenant pour chaque utilisateur soit une capture initiale[33], soit plusieurs. Dans le cas où plusieurs captures sont effectuées, une moyenne de celle-ci est alors stockée[34], ce qui permet au système de mieux s'adapter à divers paramètres pouvant varier au moment de la reconnaissance (apparition de cernes/rides, luminosité ambiante, maquillage…).

Une fois l'analyse effectuée, la reconnaissance effectue donc la comparaison entre le modèle obtenu et ceux stockés dans la base de données. On parle alors de reconnaissance 1 à 1 si on avait une seule capture initiale stockée dans la base de données initialement, ou de reconnaissance 1 à N si on en avait plusieurs.

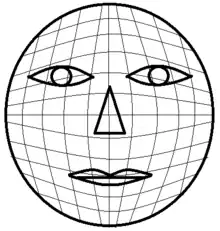

Reconnaissance 2D

Considérée comme la méthode « classique » de reconnaissance faciale[35], cette méthode consiste à reconnaître l'utilisateur à partir d'une photo de lui. Cette photo peut être capturée par une caméra dans un but de sécurité, ou simplement être déjà enregistrée dans le cadre d'une assistance à l'utilisateur. La reconnaissance est alors effectuée par un algorithme qui peut s'appuyer sur différents éléments[36], comme la forme d'éléments du visage[37] tels que les yeux et leur écartement, la bouche, le visage…

Deux catégories d'algorithmes sont alors distinguées :

- La première catégorie d'algorithmes crée une image géométrique de l'utilisateur en fonction de différents paramètres (tailles d'éléments du visage, forme et distance entre eux)[38]. Les paramètres récupérés sont alors encodés puis comparés avec ceux présents dans la base de données.

- La seconde catégorie d'algorithmes encode numériquement l'image, en utilisant les algorithmes de Fourier[39], en utilisant des eigenfaces[38] pour créer des vecteurs de poids, ou encore via des calculs de moyennes sur certaines zones de l'image[34]…

Reconnaissance 3D

Cette méthode est considérée comme une amélioration de la reconnaissance 2D. En effet, elle crée un modèle 3D[35] depuis plusieurs photos effectuées successivement ou depuis une vidéo, cela permettant d'avoir différents points de vue de la personne à reconnaître afin de créer le modèle 3D.

De nombreux algorithmes existent en ce qui concerne l'analyse, chacun se basant sur un ou plusieurs éléments du visage (orientation du nez[40], du visage…) pour créer le modèle 3D[41],[42] correspondant au visage de l'utilisateur.

Fiabilité

La fiabilité des différents systèmes de reconnaissance faciale se vérifient selon plusieurs indicateurs[24],[35] :

- Le taux de bonne reconnaissance : le système reconnaît bien l'utilisateur qu'il devait reconnaître.

- Le taux de mauvaise reconnaissance : le système reconnaît un utilisateur mais en l'identifiant comme un autre.

- Le taux de faiblesse aux attaques photo : le système est trompé par une attaque photo.

- Le taux de faiblesse aux attaques vidéo : le système est trompé par une attaque vidéo.

Paramètres augmentant la fiabilité

Différents paramètres entrent en compte pour accroître les performances :

- Le nombre de photo/vidéo en base de données[35] : le nombre de photos/vidéos en base de données permet de mieux modéliser l'utilisateur, et donc de mieux le reconnaître ensuite.

- Le nombre d'images capturées lors de la reconnaissance[35] : le nombre d'images capturées permet de mieux modéliser l'utilisateur qui souhaite s'identifier, et donc de mieux vérifier qu'il correspond au modèle en base de données.

- La luminosité[24],[35] : une meilleure luminosité sur le visage de l'utilisateur permet de mieux reconnaître celui-ci en évitant de mal modéliser son visage en raison de « zones d'ombre ».

- La proximité de l'utilisateur vis-à-vis de l'objectif[24],[35] : une meilleure proximité de l'utilisateur vis-à-vis de l'objectif permet une meilleure qualité d'image sur son visage, et donc une meilleure modélisation.

- La qualité de l'image[24],[35] : pour la même raison que le paramètre précédent, une meilleure qualité permet une meilleure modélisation.

Performances

L'efficacité d'un système de reconnaissance faciale est donc établit en fonction de son taux de fiabilité, mais également en fonction du temps d'exécution qu'il lui faut pour effectuer la reconnaissance ainsi que pour établir le profil stocké en base de données.

Le tableau suivant résume les informations récupérées sur les différents systèmes évoqués.

| Système utilisé | Type de reconnaissance | Constitution de la base de données | Temps de reconnaissance moyen (sans échec) |

| Toshiba | 3D | 2 à 3 min | 20 s |

| Android avec capteurs | 2D | Inconnu | 5s |

| Android 4.0 | 2D | 2 s | < 1 s |

| Iphone 4S | 2D | 2 à 5 min | < 1s |

| Xbox One | Inconnu | 5 s | 1 à 5 s |

| PS4 | 3D | 50 à 70 s | < 2 s |

Biais algorithmiques

En , la chercheuse Joy Buolamwini du Massachusetts Institute of Technology montre que les principaux systèmes de reconnaissance faciale (ceux d'IBM, Microsoft et Face ++) ont des biais algorithmiques et sont moins performants pour identifier les femmes et les visages à la peau foncée : Face ++ identifie 99,3 % des hommes, mais seulement 78,7 % des femmes et IBM atteint 77,6 % des peaux foncées contre des scores supérieurs à 95% pour les trois logiciels pour les peaux blanches) ; selon l'étude, 93,6 % des erreurs faites par Microsoft concernaient ses sujets à la peau foncée, et 95,9 % de celles de Face ++ concernaient des femmes. La chercheuse explique que « les hommes à la peau claire sont surreprésentés [dans les bases de données des exemples], et aussi les personnes à la peau claire de manière générale[43]. »

Failles du système

Comme tout élément ayant une utilité de sécurisation, les systèmes de reconnaissance faciale sont sujets à des attaques visant à les tromper en exploitant des failles. Trois principaux types d'attaques sont alors connus dans ce domaine pour tromper les systèmes de reconnaissance faciale.

Attaques photo

Le premier type d'attaque est l'attaque par photo[24],[35],[34]. En effet, montrer une photo au système semble être une bonne méthode pour tromper la caméra. L'efficacité de ce type d'attaque a été aidée par l'arrivée d'imprimantes ayant une résolution élevée, aussi nommée haute définition. Ces imprimantes permettent en effet d'imprimer une image très qualitative, trompant aisément la vigilance des systèmes.

Une autre possibilité consiste à utiliser des écrans à haute définition disponibles dans le commerce (écrans, smartphones) pour présenter une photo très détaillée et ainsi tromper le système.

Ce type d'attaque est devenu encore plus simple à effectuer avec l'apparition des réseaux sociaux sur internet et les très nombreuses photos postées par les utilisateurs.

Attaques vidéo

Ce deuxième type d'attaque consiste à présenter une vidéo à l'objectif de la caméra afin de tromper le système de reconnaissance faciale[24].

Des logiciels disponibles sur internet, appelés caméras virtuelles, tels que VirtualCamera[44] ou Manycam[45] permettent en effet de tromper le système de reconnaissance en lui présentant une vidéo comme si celle-ci provenait de sa propre caméra. Il est alors possible de présenter la vidéo d'une personne au système de reconnaissance afin de tromper celui-ci.

Ce type d'attaque s'est répandu avec l'arrivée des reconnaissances 3D, car il est très compliqué de tromper une reconnaissance d'un modèle 3D avec une simple photo, cette dernière présentant toujours la même posture d'un individu.

En revanche, la vidéo présente du mouvement et permet d'obtenir plusieurs postures du même individu, le système de reconnaissance 3D peut donc modéliser un modèle réel et être trompé.

Attaque avec un masque

La récente mise à disposition au grand public de l'impression tridimensionnelle crée également une faille pour les systèmes de reconnaissance faciale. En effet, cela permet de créer un masque[46] correspondant au visage de l'utilisateur. Il est alors facile d'imaginer l'utilisation d'un masque présentant un individu pour tromper un système de reconnaissance faciale.

Réponses à ces failles

Réponses aux attaques photo

Ce type d'attaque est principalement contré en multipliant le nombre de photos prises de l'utilisateur puis en :

- Analysant s'il y a eu un clignement des yeux[47] . Étant donné que l'œil humain cligne 15 à 30 fois par minute[47], il est possible sur une courte analyse de repérer un clignement. Ce système reste tout de même faible face aux attaques vidéo, étant donné qu'une vidéo peut contenir les clignements des yeux de la personne à reconnaître.

- Analysant les micro-mouvements[24],[48],[49] de l'utilisateur ou de son environnement. Une immobilité/stabilité (de l'utilisateur ou son environnement) parfaite lors de l'enregistrement peut en effet éveiller de lourds soupçons quant à la fiabilité de l'enregistrement.

- Vérifiant la texture du visage photographié[50] (texture réelle et non similaire à celle d'une photo). Une texture trop floue ou irréelle montrera la non-fiabilité de l'image.

Réponses globales

Certaines techniques ont émergé pour contrer les trois types d'attaque. Celles-ci utilisent des événements totalement ou partiellement extérieurs à l'image :

- En créant un modèle depuis des postures fixes de l'utilisateur dans un ordre précis (par exemple : profil gauche, profil droit, face).

- Sur les smartphones, il est possible synchroniser les micro-mouvements ou mouvements du smartphone avec ceux de l'image/vidéo[24] afin de vérifier l'authenticité de celle-ci.

- Sur les périphériques équipés de micro, il est possible de demander à l'utilisateur de parler[49],[51] et de vérifier que les mouvements de la bouche sur l'image/vidéo afin de vérifier la synchronisation des deux. De même, cela permet de faire une identification basée sur deux paramètres biométriques (la voix et le visage). Il est imaginable de lier d'autres paramètres biométriques avec la reconnaissance faciale, comme les empreintes digitales .

- Vérifier la texture du visage en addition d'autres réponses pour rendre plus compliquée l'attaque.

- Donner des instructions à l'utilisateur[24] (exemples : Tournez la tête vers la droite, Faites tourner la caméra autour de votre visage, Bougez la caméra vers le haut …). Il est alors possible de vérifier que l'utilisateur suit bien les instructions, ce qui est fiable en raison du côté l'aléatoire des instructions et la précision de celles-ci.

Enjeux sur les libertés

Les systèmes de reconnaissance faciale sont construits autour du déploiement de caméras de videosurveillance connectées à un réseau de télécommunications et à des applications d'intelligence artificielle. Sur ces technologies s'est défini le concept de « ville sûre », extension de la ville intelligente. L’équilibre entre libertés et sécurité est en tension[52]. Sous couvert de sécurité des personnes et des biens, cela risque de mettre en jeu dans de nombreux pays le droit à la vie privée et exercer un contrôle social contraire aux libertés fondamentales[53],[54]. La loi européenne sur les données, étendant le champ de la loi française « informatique et libertés » de 1978, citée comme modèle à travers le monde, spécifie: « L’informatique doit être au service de chaque citoyen. Elle ne doit porter atteinte ni à l’identité humaine, ni aux droits de l’homme, ni à la vie privée, ni aux libertés individuelles ou publiques»[55].

Au Royaume-Uni

Dès 2006, le Royaume-Uni abritait 4,2 millions de caméras de vidéosurveillance (dans la rue, sur les autoroutes, dans les trains, les bus, les couloirs du métro, les centres commerciaux, les stades). Un Londonien pouvait être déjà filmé jusqu'à trois cents fois par jour[56],[57].

Le débat monte au Royaume-Uni sur l'utilisation et la généralisation de la technologie reconnaissance faciale. La présence des caméras dotées de cette technologie, dans les quartiers londonien de King's Cross et potentiellement dans le quartier d'affaire Canary Wharf. Plus de 150 000 personnes passant par jour dans ces quartiers seraient scrutées. L'utilisation de la reconnaissance faciale dans l'espace public pose question. Les lois sur la protection des données imposent le consentement des personnes observées. Les autorités en charge des libertés publiques sont préoccupées, le Royaume-Uni est devenu l'un des pays les plus ouverts à l'usage de cette technologie pour des motifs de surveillance[58].

Les autorités de protection des données britannique et australienne ont ouvert en 2020 une enquête visant l’entreprise Clearview AI spécialisée dans la reconnaissance faciale et qui serait capable de comparer n’importe quelle photo d’un individu à sa base de données de trois milliards de photos récupérées automatiquement sur le Web et les réseaux sociaux[59].

En , la cour d’appel de Londres a jugé que l’utilisation de la reconnaissance faciale par la police galloise n’était pas suffisamment encadrée et empiétait trop sur la vie privée[60]. L'arrêt a souligné qu’il n’existait pas d’indications claires sur les lieux où cette technologie pouvait être utilisée par la police ni sur les modalités conduisant à l’inscription sur la « liste de surveillance ».

Aux États-Unis

Aux États-Unis, « les forces de police utilisent la reconnaissance faciale pour pister des délinquants. C'est le cas, notamment, à New York, Boston, Detroit, Las Vegas, Orlando, San José ou dans l'Etat du Colorado (…). La technologie est aussi utilisée dans les stades ou les aéroports, comme moyen de surveillance. Même les services de l'immigration en sont clients, pour reconnaître une personne en situation illégale déjà arrêtée par le passé. » Par contre « San Francisco bannit l'usage de la reconnaissance faciale par la police et ses différentes agences municipales[61] ». Les inquiétudes portent sur de possibles discriminations ou de mauvais usages de la reconnaissance faciale, d'autres villes américaines pourraient suivre cet exemple. 85 ONG, dont American Civil Liberties Union, 55 chercheurs ont demandé aux entreprises telles que Amazon, Microsoft et Google de cesser de vendre cette technologie aux autorités[62]. D'autres entreprises, telles Facebook et la jeune pousse Clearview AI qui a séduit 600 services de police, s'intéressent à ce marché[63],[59]. Une régulation de cette technologie par une loi de protection des données à l’échelle des États-Unis semble nécessaire.

En , Amazon annonce qu'il interdit à la police d’utiliser son logiciel de reconnaissance faciale pendant un an. Le logiciel d'Amazon a pour nom Rekognition. Le contexte social actuel marqué de manifestations contre les violences policières et le racisme aux Etats-Unis a été un élément de la décision[64],[65].

En , IBM annonce qu'il arrête la vente de logiciels de reconnaissance faciale, et ne mènera plus de projets de recherche liés à cette technologie. Son PDG prend une position plus générale dans un texte adressé au Congrès américain « IBM s'oppose fermement et ne tolérera pas l'utilisation de toute technologie, y compris la technologie de reconnaissance faciale proposée par d'autres fournisseurs, pour la surveillance de masse, le contrôle au faciès, les violations des droits de l'Homme et des libertés fondamentales ou tout autre objectif qui ne serait pas conforme à nos valeurs et à nos principes de confiance et de transparence »[66].

Utilisées par des logiciels reconnaissance faciale mis en place par les autorités fédérales, des images de vidéosurveillance de la frontière américaine ont été piratées. Il s'agit des photos de conducteurs et de plaques d’immatriculation des véhicules ayant traversé un seul point de passage de la frontière américaine sur une durée de six semaines,100 000 personnes seraient concernées. Le président de la commission de la sécurité intérieure à la Chambre des représentants, le démocrate Bennie Thompson, s’est alarmé d’une « atteinte majeure à la vie privée ». « Nous devons veiller à ne pas étendre l’utilisation de la biométrie au détriment de la vie privée des Américains»[67].

Selon une plainte déposée mercredi à Detroit, un Américain noir a été arrêté à tort à cause de l’usage par la police de la technologie de reconnaissance faciale. Il s’agit de la première erreur de ce type documentée aux Etats-Unis. La technologie de reconnaissance faciale, utilisée depuis plusieurs années par différents services de police aux Etats-Unis sans cadre légal fédéral, est accusée de manquer de fiabilité dans l’identification des minorités, notamment noires ou asiatiques[68].

En Russie

En Russie, à l'occasion de la pandémie mondiale de covid-19, les voyageurs arrivant de zones à risque sont soumis à de rigoureuses quarantaines. A Moscou, 12 millions de habitants, le système de reconnaissance faciale de la ville, fort d’au moins 100 000 caméras de vidéosurveillance, est mis au service de ces contrôles, de même que le très efficace système d’e-gouvernance, qui permet de maintenir un lien constant avec les citoyens[69]. Avant même l'irruption de la pandémie, Il y avait un projet de généraliser l’utilisation des systèmes de reconnaissance faciale, une réelle menace pour la vie privée et les droits humains que dénonce les associations locales pour les droits civiques[70].

En Chine

SenseTime et Megvii sont les deux plus importantes sociétés chinoises spécialistes de la reconnaissance faciale. Les usages commerciaux ou pour la surveillance des citoyens en lien avec le gouvernement sont très développés. En 2018, la Chine comptait déjà 349 millions de caméras de vidéosurveillance[71].

A terme, il est prévu que plus de 500 millions de caméras de vidéosurveillance seront déployées à travers le pays. Elles seront associées aux technologies de reconnaissance faciale et d’intelligence artificielle. Cela constituera «le réseau le plus étendu et sophistiqué de vidéosurveillance au monde» selon la BBC[72],[73]

Huawei développe et commercialise, son concept de « ville sûre » basée sur la videosurveillance intelligente. Ces technologies combinées ont mené à un contrôle social très développé mettant en péril les libertés individuelles (notation sociale base d'un système de crédit social, « pilori » numérique sur écran d'affichage)[54],[74].

« Le Xinjiang fait l’objet d’une surveillance électronique permanente de la part de Pékin, qui y utilise toutes les technologies les plus intrusives : reconnaissance faciale, fichage ADN, vidéosurveillance permanente, drones, géolocalisation des téléphones…[75]. »

À la suite de la pandémie de Covid-19, les autorités chinoises renforcent la surveillance de masse et étendent les mesures restrictives des libertés, donnant l’image d’une époque ou la surveillance fait penser à Big Brother du roman 1984 de George Orwell[76].

En France

En France, la mairie de Valenciennes a reçu en équipements un cadeau de Huawei pouvant représenter 2 millions d'euros[77]. Huawei a pu expérimenter son système de « caméras intelligentes » dans la ville de Valenciennes grâce à un accord passé avec le maire Jean-Louis Borloo ; Il a été nommé au conseil d'administration de Huawei France quelques années plus tard[74].

D'autres municipalités (Nice, Marseille, Toulouse, La Défense…)[78] se laissent convaincre par les industriels de la sécurité dont Thales, Engie Ineo, Ercom, Idemia qui voient un marché à conquérir.

Idemia, est l’un des leaders mondiaux du secteur de la biométrie avec 15 000 collaborateurs et 2,3 milliards d’euros de chiffre d’affaires revendiqués.

Dans un rapport publié en 2020, Amnesty International dénonce plusieurs entreprises européennes dont Idemia qui ont doté la Chine de matériels de surveillance, notamment de reconnaissance faciale[79]. En particulier, Idemia a vendu un système de reconnaissance faciale à la police de Shanghaï.

La nocivité effective des villes sûres est totalement dépendante des autorités en charge et met en alerte les associations de défense des droits de l'homme[80],[78].

Pour ces expériences et possibles extensions en France[81] ou en Europe et éviter l'avènement d'une société de surveillance, il faut s'assurer que ces projets[82] soient conformes, avec les constitutions, aux les règles du RGPD, et qu'ils soient contrôlés[83] par les autorités indépendantes de type CNIL informatique et libertés.

En Afrique

Les entreprises chinoises fournissent plusieurs Etats du continent en systèmes de reconnaissance faciale associés aux caméras de vidéosurveillance. CloudWalk Technology, l’un des leaders chinois du secteur basé à Canton, dans le sud du pays, a coopéré avec le gouvernement zimbabwéen pour mettre en place une reconnaissance faciale à grande échelle, le déploiement aux aéroports et aux frontières sera la première étape[84].

Notes et références

- « Comment fonctionnent les technologies de reconnaissance faciale ? », Le Monde, (consulté le ).

- Reconnaissance Faciale de Facebook

- Reconnaissance faciale Google

- NameTag

- FaceRec

- Takeo Kanade, Picture processing by computer complex and recognition of human faces, Department of Information Sciences, Kyoto University, Japan, 1973.

- (en) Xiaozheng Zhang et Yongsheng Gao, « Face Recognition accross pose: a review », Pattern Recognition, .

- « Facebook critiqué pour son système de reconnaissance faciale », Le Monde, .

- « Facebook suspend sa reconnaissance faciale en Europe », Le Monde avec AFP, .

- « "DeepFace", le nouveau système de reconnaissance faciale de Facebook qui fait froid dans le dos », sur Le Huffington Post (consulté le ).

- « "Facezam", un moteur de recherche d'images exploitant exclusivement la reconnaissance faciale », sur fastface.eu.

- (en) « The Secretive Company That Might End Privacy as We Know It », The New York Times, .

- (en) Jon Porter, « Go read this NYT expose on a creepy new facial recognition database used by US police », theverge.com, .

- « Reconnaissance faciale : une start-up analyse les photos des réseaux sociaux pour la police américaine », sur Le Monde.fr, (consulté le )

- Samuel Stolton, « Une technologie de reconnaissance faciale reçoit le label d’excellence de la Commission », sur EurActiv, (consulté le ).

- (en) Rabia Jafri et Hamid R. Arabnia, « A Survey of Face Recognition Techniques », Journal of Information Processing Systems, vol. 5, no 2,

- SekuFACE.

- iFace.

- Mobii

- Toshiba Face Recognition

- Blink

- Reconnaissance Faciale Playstation 4

- Xbox One

- Sensor-Assisted Facial Recognition: An Enhanced Biometric Authentication System for Smartphones

- Reconnaissance Faciale Android

- Reconnaissance Faciale sur Windows Phone

- Reconnaissance faciale à l'aéroport de Broadway

- NGI

- Système de reconnaissance faciale utilisé par la NSA.

- (en) Igor Bonifacic, « Google tells facial recognition startup Clearview AI to stop scraping photos », sur Engadget, (consulté le )

- Voir sur french.peopledaily.com.cn.

- Romain Imbach, Marianne Pasquier Martin Untersinger, « Comment fonctionnent les technologies de reconnaissance faciale ? », sur Le Monde.fr, (consulté le )

- Face recognition from a single image per person: A survey

- 100% Accuracy in Automatic Face Recognition

- 2D and 3D face recognition: A survey

- View-Based and Modular Eigenspaces for Face Recognition

- Parametric models for facial features segmentation.

- Face recognition: A literature survey

- Live face detection based on the analysis of Fourier spectra

- Multiple Nose Region Matching for 3D Face Recognition under Varying Facial Expression.

- Face Recognition Based on Fitting a 3D Morphable Model

- 3D Face Recognition Using Simulated Annealing and the Surface Interpenetration Measure.

- Perrine Signoret, « Une étude démontre les biais de la reconnaissance faciale, plus efficace sur les hommes blancs », lemonde.fr, (consulté le ).

- VirtualCamera

- Manycam

- Spoofing Face Recognition with 3D Masks

- Eyeblink-based Anti-Spoofing in Face Recognition from a Generic Webcamera.

- Real-time eye blink detection with GPU-based SIFT tracking

- Face recognition with liveness detection using eye and mouth movement

- Is physics-based liveness detection truly possible with a single image?

- A Multimodal Biometric Identification System

- Claire Legros, Antoine Courmont, « La crise du coronavirus accélère la recomposition de la gouvernance de la ville numérique », Le Monde, (consulté le ).

- Félix Tréguer, « La « ville sûre » ou la gouvernance par les algorithmes », sur monde-diplomatique.fr, (consulté le ).

- Sylvain Louvet, « Tous surveillés - 7 milliards de suspects », sur arte.tv, .

- « Reconnaissance faciale : un nécessaire débat », Le Monde, (consulté le ).

- Jean-Pierre Langellier, « La Grande-Bretagne se transforme en une "société sous surveillance" », Le Monde, (consulté le ).

- « Big Brother; surveille les automobilistes britanniques », sur Le Monde, (consulté le ).

- Lucas Mediavilla, « La polémique enfle au Royaume-Uni sur l'utilisation de la reconnaissance faciale », Les Echos, (consulté le ).

- « Données personnelles : Clearview AI visé par une double enquête », Le Monde, (consulté le ).

- « Au Royaume-Uni, la justice inflige un revers à la reconnaissance faciale », Le Monde, AFP, (consulté le ).

- Nicolas Rauline, « San Francisco bannit la reconnaissance faciale », Les Echos, (consulté le ).

- « Reconnaissance faciale : 55 chercheurs demandent à Amazon de ne plus vendre son logiciel à la police », Le Monde, (consulté le ).

- « Reconnaissance faciale : une start-up analyse les photos des réseaux sociaux pour la police américaine », Le Monde, (consulté le ).

- « Amazon interdit à la police américaine d’utiliser son logiciel de reconnaissance faciale pendant un an », Le Monde, AFP, AP, (consulté le ).

- « Amazon impose à la police plus de transparence sur l’utilisation des images des caméras de vidéosurveillance des particuliers », sur Le Monde.fr avec AFP, (consulté le )

- Alice Vitard, « IBM se retire du marché de la reconnaissance faciale », Usine Digitale, (consulté le ).

- « Des images de vidéosurveillance à la frontière américaine piratées », Le Monde, AP, (consulté le ).

- « Etats-Unis : un Américain noir arrêté à tort à cause de la technologie de reconnaissance faciale », Le Monde, AFP, (consulté le ).

- Benoît Vitkine, « En Russie, l’étoile pâlie du pouvoir face au coronavirus », Le Monde, (consulté le ).

- « Reconnaissance faciale à Moscou, 100.000 caméras surveillent les confinés », sur BFMTV, AFP, (consulté le ).

- Kai Strittmatter, Dictature 2.0: Quand la Chine surveille son peuple (et demain le monde), Tallandier, (ISBN 979-10-210-4319-0, lire en ligne), p. 214 à 219.

- « Est-il possible d’échapper à la vidéosurveillance en Chine ? », Le Monde, (consulté le ).

- « En Chine, des caméras devinent qui sont les passants dans la rue », Le Monde Video, Dailymotion, (consulté le ).

- Romain Besnainou, « Qui a peur de Huawei ? », sur france.tv, .

- « Les douaniers chinois installent des logiciels espions sur les téléphones de touristes entrant au Xinjiang », Le Monde, (consulté le ).

- « Chine, l’empire du contrôle », Le Monde, (consulté le ).

- Théodore Therschlucen, « Valencienne, Demain les caméras de vidéosurveillance seront intelligentes et… chinoises », La Voix du Nord, .

- « Safe city à Marseille premier recours contre la vidéosurveillance automatisée de l'espace public ? », sur ldh-france.org, .

- « Amnesty International dénonce l’exportation vers la Chine de technologies européennes de surveillance », Le Monde, (consulté le ).

- Julien Nocetti, « Point de vue : Europe le nécessaire débat sur la reconnaissance faciale », Ouest France, .

- « Le gouvernement envisage une expérimentation de la reconnaissance faciale dans des lieux publics », sur francetvinfo.fr, .

- Macéo Croppo, « Reconnaissance faciale en France : quelle place dans la politique de sécurité intérieure ? », sur portail-ie.fr, .

- « Reconnaissance faciale : pour un débat à la hauteur des enjeux », sur cnil.fr, CNIL, .

- Sébastien Le Belzic, « Le Big Brother chinois s’installe dans les rues et les foyers africains », Le Monde, (consulté le ).

Voir aussi

Bibliographie

- (en) Richard Szeliski, Computer Vision : Algorithms and Applications, Springer, (lire en ligne)

- (en) S. Z. Li et A. K. Jain, Handbook of Face Recogntion, Springer,

- (en) Shaxun Chen, Amit Pande et Prasant Mohapatra, « Sensor-Assisted Facial Recognition: An Enhanced Biometric Authentication System for Smartphones », MobiSys, vol. Proceedings of the 12th, (lire en ligne)

- (en) X. Tan, S. Chen, ZH. Zhou et F. Zhang, « Face recognition from a single image per person: A survey », Science Direct, vol. 39, (DOI doi:10.1016/j.patcog.2006.03.013, lire en ligne)

- (en) R. Jenkins et A. M. Burton, « 100% Accuracy in Automatic Face Recognition », Science Mag, vol. 319, (DOI 10.1126/science.1149656, lire en ligne)

- (en) Andrea F. Abate, Michele Nappi, Daniel Riccio et Gabriele Sabatino, « 2D and 3D face recognition: A survey », Science Direct, vol. 28, (DOI 10.1016/j.patrec.2006.12.018, lire en ligne)

- (en) A. Pentland, « View-Based and Modular Eigenspaces for Face Recognition », IEEE, vol. Conference on Computer Vision & Pattern recognition, (ISBN 0-8186-5825-8, ISSN 1063-6919, DOI 10.1109/CVPR.1994.323814, lire en ligne)

- (en) W. Zhao, R. Chellappa, P.J. Phillips et A. Rosenfeld, « Face recognition: A literature survey », ACM Computing Surveys, vol. 35, , p. 399-458 (ISSN 0360-0300, DOI 10.1145/954339.954342, lire en ligne)

- (en) Jiangwei Li, Yunhong Wang, Tieniu Tan et Anil K. Jain, « Live face detection based on the analysis of Fourier spectra », Biometric Technology for Human Identification, vol. Biometric Technology for Human Identification, (DOI 10.1117/12.541955, lire en ligne)

- (en) K.I. Chang et W. Bowyer, « Multiple Nose Region Matching for 3D Face Recognition under Varying Facial Expression », IEEE, vol. Transactions on pattern analysis and machine intelligence 28, , p. 1695 - 1700 (ISSN 0162-8828, DOI 10.1109/TPAMI.2006.210, lire en ligne)

- (en) Volker Blanz et Thomas Vetter, « Face Recognition Based on Fitting a 3D Morphable Model », IEEE, vol. Transactions on pattern analysis and machine intelligence 25, , p. 1063 - 1074 (ISSN 0162-8828, DOI 10.1109/TPAMI.2003.1227983, lire en ligne)

- (en) Chaua C. Queirolo, Luciano Silva, Olga R.P. Bellon et Mauricio Pamplona Segundo, « 3D Face Recognition Using Simulated Annealing and the Surface Interpenetration Measure », IEEE, vol. Transactions on pattern analysis and machine intelligence 32, , p. 206-219 (ISSN 0162-8828, DOI 10.1109/TPAMI.2009.14, lire en ligne)

- (en) Gang Pan, Lin Sun, Zhaohui Wu et Shihong Lao, « Eyeblink-based Anti-Spoofing in Face Recognition from a Generic Webcamera », IEEE, vol. Computer Vision 11th, , p. 1-8 (ISBN 978-1-4244-1630-1, ISSN 1550-5499, DOI 10.1109/ICCV.2007.4409068, lire en ligne)

- (en) M. Lalonde, D. Byrns, L. Gagnon, N. Teasdale et D. Laurensdeau, « Real-time eye blink detection with GPU-based SIFT tracking », IEEE, vol. Computer and Robot Vision 4th Canadian Conference, , p. 481-487 (ISBN 0-7695-2786-8, DOI 10.1109/CRV.2007.54, lire en ligne)

- (en) A.K. Singh, P. Joshi et G.C. Nandi, « Face recognition with liveness detection using eye and mouth movement », IEEE, vol. Signal Propagation and Computer Technology (ICSPCT), , p. 592-597 (ISBN 978-1-4799-3139-2, DOI 10.1109/ICSPCT.2014.6884911, lire en ligne)

- (en) Jiamin Bai, Tian-Tsong Ng, Xinting Gao et Yun-Qing Shi, « Is physics-based liveness detection truly possible with a single image? », IEEE, vol. Circuit and Systems (ISCAS), , p. 3425-3428 (ISBN 978-1-4244-5308-5, DOI 10.1109/ISCAS.2010.5537866, lire en ligne)

- (en) Robert W. Frischholz et Ulrich Dieckmann, « A Multimodal Biometric Identification System », BioID, vol. 33, (lire en ligne)

- (en) Z. Hammal,, N. Eveno et A. Caplier, « Parametric models for facial features segmentation », ScienceDirect, vol. Signal Processing Volume 86, (DOI doi:10.1016/j.sigpro.2005.06.006, lire en ligne)

- (en) N. Erdogmus et S. Marcel, « Spoofing Face Recognition with 3D Masks », IEEE, vol. Information Forensics and Security, IEEE Transactions on (Volume:9, Issue: 7) Biometrics Compendium, (ISSN 1556-6013, DOI 10.1109/TIFS.2014.2322255, lire en ligne)

Articles connexes

Émission de radio

- Jacques Monin,« Quand la reconnaissance faciale en France avance masquée », France Inter, Secret d'info,

Documentaire

- Sylvain Louvet, « Tous surveillés - 7 milliards de suspects », sur arte.tv,

Lien externe

- Portail des technologies

- Portail de l’imagerie numérique

- Portail de la politique

- Portail du droit