Arbre de défaillances

Un arbre de défaillances ou ADD (aussi appelé arbre de pannes ou arbre de fautes) est une technique d’ingénierie très utilisée dans les études de sécurité et de fiabilité des systèmes statiques (un système statique est un système dont la défaillance ne dépend pas de l'ordre de défaillance de ses composants), ainsi que dans l'analyse de cause racine (ACR). Cette méthode consiste à représenter graphiquement les combinaisons possibles d’événements qui permettent la réalisation d’un événement indésirable prédéfini. Une telle représentation graphique met donc en évidence les relations de cause à effet. Cette technique est complétée par un traitement mathématique qui permet la combinaison de défaillances simples ainsi que de leur probabilité d'apparition. Elle permet ainsi de quantifier la probabilité d'occurrence d'un événement indésirable, également appelé « événement redouté ».

Ne doit pas être confondu avec l'arbre des causes, méthode plus simple pour reconstituer une défaillance ou un accident.

Pour les articles homonymes, voir ADD.

Généralités

L'arbre de défaillances (Fault Tree ou « FT » en anglais) est un outil graphique très utilisé dans les études de sécurité et de fiabilité des systèmes. Cet outil, aussi appelé « arbre de pannes » ou « arbre de fautes », permet de représenter graphiquement les combinaisons possibles d’événements qui permettent la réalisation d’un événement indésirable prédéfini. L’arbre de défaillances est ainsi formé de niveaux successifs d’événements qui s’articulent par l’intermédiaire de portes (initialement logiques). En adoptant cette représentation et la logique déductive (allant des effets vers les causes) et booléenne qui lui est propre, il est possible de remonter d’effets en causes de l’événement indésirable à des événements de base, indépendants entre eux et probabilisables [1].

Lorsqu’il s’agit d’étudier les défaillances d’un système, l’arbre de défaillances s’appuie sur une analyse dysfonctionnelle d’un système à réaliser préalablement : une analyse des modes de défaillance et de leurs effets (AMDE, ou complétée par la criticité, AMDEC). Cette méthode inductive (allant des causes vers les effets) apparaît donc comme un préalable à la construction d’un arbre de défaillances puisque l’identification des composants et de leurs modes de défaillance est généralement utilisée au dernier niveau d’un arbre.

L’analyse par arbre de défaillances est certainement une des techniques d’ingénierie les plus répandues, avec les diagrammes de fiabilité (qui reposent sur les mêmes fondements mathématiques) pour analyser la sûreté de fonctionnement d’un système mais d’autres alternatives existent.

L’analyse par arbre de défaillances et le diagramme de fiabilité sont des méthodes pratiques à condition que les événements de base soient faiblement dépendants. Dans le cas contraire, ces techniques deviennent caduques et il est nécessaire d’employer une technique plus appropriée reposant sur un modèle dynamique comme un Processus de Markov.

Les arbres de défaillances sont utilisés dans l'ingénierie de sûreté des industries « à risques » : aérospatial, ferroviaire, nucléaire, naval, chimie… Ils peuvent être utilisés comme un outil d’évaluation de la conception ; ils permettent d’identifier les scénarios conduisant à des accidents dans les phases amont du cycle de vie d’un système et peuvent éviter des changements de conception d’autant plus coûteux qu’ils sont tardifs. Ils peuvent aussi être utilisés comme un outil de diagnostic, prévoyant la ou les défaillances des composants la ou les plus probables lors de la défaillance d’un système.

De nombreux ouvrages [2],[3],[4],[5],[6] de sûreté de fonctionnement traitent de ce sujet.

Historique

Les arbres de défaillances ont été inventés à l’origine par des ingénieurs, puis ils ont été formalisés par les mathématiciens et les informaticiens ont développé des logiciels pour les manipuler.

L'analyse par arbre de défaillances a été à l'origine développée en 1962 aux BELL Laboratories par H.A. Watson, sur une demande de l’U.S. Air Force pour évaluer le Système de commande de Lancement du missile balistique intercontinental Minuteman[7]. L'utilisation des arbres de défaillances s’est répandue et sert souvent comme un outil d'analyse de la défaillance d’un système à des experts de fiabilité.

Après la première utilisation (missile Minuteman), Boeing et AVCO ont utilisé les arbres de défaillances pour l’ensemble du système de Minuteman II en 1963 et 1964. Ce mode d’analyse fit l’objet d’une grande promotion lors du Symposium System Safety de 1965 à Seattle patronné par Boeing et l'Université de Washington. Boeing a commencé à utiliser les arbres de défaillances pour la conception d'avions civils vers 1966. En 1970, aux États-Unis, la direction générale de l'aviation civile américaine (FAA) a changé sa réglementation pour l'aviation de transport . Ce changement a conduit à adopter des critères probabilistes d'échec pour les équipements et systèmes avioniques et a mené à l'utilisation courante des arbres de défaillances dans le domaine de l'aviation civile.

Dans l'industrie du nucléaire civil, l’U.S. Nuclear Regulatory Commission (NRC) a commencé à utiliser l'évaluation de risque probabiliste (PRA ou probabilistic risk assessment) via des méthodes incluant les arbres de défaillances en 1975, notamment avec la publication du rapport Rasmussen (appelé aussi WASH-1400). Ce rapport a été un jalon important dans le développement des études probabilistes pour les centrales nucléaires car il a établi une méthodologie d'identification et de quantification des scénarios susceptibles de conduire à la fusion du cœur d'une centrale, méthodologie dont les grands principes sont toujours en vigueur 40 ans après. En 1979, à la suite de l’accident de Three Mile Island la NRC a intensifié la recherche sur les PRA. Cela a finalement mené à la publication en 1981 du manuel sur les arbres de défaillances intitulé NRC Fault Tree Handbook (NUREG-0492) et à l’obligation de réaliser des PRA pour les installations nucléaires sous l’autorité de la NRC.

Représentation

Un arbre de défaillances est généralement présenté de haut en bas.

La ligne la plus haute ne comporte que l'évènement dont on cherche à décrire comment il peut se produire.

Chaque ligne détaille la ligne supérieure en présentant la combinaison ou les combinaisons susceptibles de produire l'évènement de la ligne supérieure auquel elles sont rattachées.

Ces relations sont représentées par des liens logiques, dont la plupart sont des « ou » et « et » ; on emploie généralement le terme de « porte OU » et de « porte ET ».

Méthodologie

Démarche et définitions

L’arbre de défaillances est une méthode déductive, qui fournit une démarche systématique pour identifier les causes d’un événement unique intitulé événement redouté. Le point de départ de la construction de l’arbre est l’événement redouté lui-même (également appelé événement sommet). Il est essentiel qu’il soit unique et bien identifié. À partir de là, le principe est de définir des niveaux successifs d’événements tels que chacun est une conséquence d’un ou plusieurs événements du niveau inférieur. La démarche est la suivante : pour chaque événement d’un niveau donné, le but est d’identifier l’ensemble des événements immédiats nécessaires et suffisants à sa réalisation. Des opérateurs logiques (ou portes) permettent de définir précisément les liens entre les événements des différents niveaux [8].

Le processus déductif est poursuivi niveau par niveau jusqu’à ce que les spécialistes concernés ne jugent pas nécessaire de décomposer des événements en combinaisons d’événements de niveau inférieur, notamment parce qu’ils disposent d’une valeur de la probabilité d’occurrence de l’événement analysé. Ces événements non décomposés de l’arbre sont appelés événements élémentaires (ou événements de base).

Notons que[9]:

1. Il est nécessaire que les événements élémentaires soient indépendants entre eux.

2. Leur probabilité d’occurrence doit pouvoir être quantifiée (condition nécessaire seulement dans le cas où l’arbre est destiné in fine à une analyse quantitative).

3. Contrairement à l’approche inductive de l’AMDE(C) (analyse des modes de défaillance, de leurs effets et de leur criticité) qui ne cible pas les conséquences des défaillances élémentaires, l’approche déductive de l’arbre de défaillances permet de se focaliser exclusivement sur les défaillances contribuant à l’événement redouté.

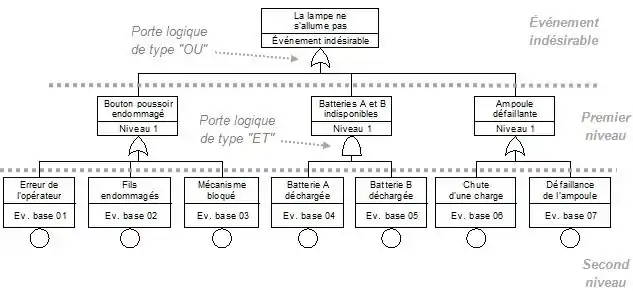

Voici un exemple d’analyse par arbre de défaillances d’un système simple constitué d’une ampoule fonctionnant sur batterie et dont la mise en action est commandée à l’aide d’un bouton poussoir.

• Événement redouté :

- ⇒ L’ampoule ne s’allume pas.

• Premier niveau :

- ⇒ Événements de niveau inférieur pouvant générer l’événement redouté :

- - Défaillance au niveau du bouton poussoir;

- - Défaillance des batteries A et B (redondance) ;

- - Défaillance de l’ampoule.

• Second niveau :

- ⇒ Événements pouvant être à l’origine de l’indisponibilité du bouton poussoir :

- - Erreur de l’opérateur (pression trop forte sur le bouton) ;

- - Dégradation des fils au niveau de l’interrupteur ;

- - Blocage du mécanisme.

- ⇒ Événements pouvant être à l’origine de l’indisponibilité d'une batterie :

- - Décharge complète de la batterie.

- ⇒ Événements pouvant être à l’origine de la défaillance de l’ampoule :

- - Agression mécanique de l’ampoule ;

- - Défaillance de l’ampoule elle-même.

L’arbre de défaillances correspondant à cette analyse est le suivant :

La construction de l’arbre de défaillances est une phase importante de la méthode car sa complétude conditionne celle de l’analyse qualitative ou quantitative qui sera réalisée par la suite.

Analyse qualitative : l’arbre de défaillances étant construit, deux types d’exploitation qualitatifs peuvent être réalisés :

- 1. L’identification des scénarios critiques susceptibles de conduire à l’événement redouté.

- Par l’analyse des différentes combinaisons de défaillances menant à l’événement sommet, l’objectif est ici d’identifier les combinaisons les plus courtes appelées coupes minimales (cf. § “Fondements mathématiques”).

- 2. La mise en œuvre d’une procédure d’allocation de barrières.

- Ce deuxième type d’exploitation qualitatif permet d’allouer un certain nombre de barrières de sécurité (techniques ou d’utilisation) en fonction de la gravité de l’événement redouté et des contraintes normatives éventuelles.

Analyse quantitative : Une étude probabiliste peut avoir deux objectifs :

- 1. l’évaluation rigoureuse de la probabilité d’occurrence de l’événement redouté ;

- 2. le tri des scénarios critiques (en partant coupes minimales de plus fortes probabilités).

Ces calculs ne peuvent se concevoir que si chaque événement élémentaire peut être probabilisé à partir d’une loi soigneusement paramétrée et de la connaissance du temps de mission associé à l’événement redouté et/ou à l’aide de données issues du retour d’expérience.

Identification de l’événement redouté

L’identification de l’événement redouté (également appelé événement-sommet, événement de tête ou encore racine) est absolument essentielle à l’efficacité et à la pertinence de la méthode.

L’événement redouté correspond le plus souvent à un événement catastrophique en termes humain, environnemental ou économique.

Il peut s’avérer nécessaire parfois de caractériser l’événement redouté pour chacune des missions du système étudié.

Exemples d’événements redoutés :

- - Non refroidissement de réacteur nucléaire ;

- - Défaillance catastrophique non réparable à bord d’un sous-marin immergé (l’analyse pourrait distinguer le cas « défaillance lors d’une mission en milieu hostile » du cas « défaillance lors d’une opération de routine ») ;

- - Explosion d’une capacité sous pression ;

- - Refus de démarrage de pompes d’approvisionnement d’un système incendie, d’une automobile… ;

- - Débordement d’une cuve contenant un fluide extrêmement nocif.

Il existe plusieurs méthodes permettant de procéder à l’identification des événements redoutés. L’Analyse Préliminaire des Risques (APR), est utilisée dans la plupart des industries. La méthode HAZOP, pour Hazard and Operability study, est plus particulièrement adaptée aux industries de procédé comme la pétrochimie. Enfin, une Analyse des Modes de Défaillance et de leurs Effets sur le système (AMDE) peut également s’avérer efficace.

Examen du système

Lors d'une analyse fiabiliste d'un système, il est toujours difficile de délimiter précisément les contours de l'étude. L’analyste doit pour cela se poser un certain nombre de questions incontournables du type : Quelles sont les intentions de l'analyse ? Quelles en sont les limites ? S'agit-il de maîtriser une prise de risque relative à la sécurité des personnes ou de comparer différents dispositifs ? L'objectif est-il de démontrer la conformité à des normes officielles et/ou à des spécifications imposées par le client ?

Avant d'entamer la construction de l'arbre de défaillances proprement dite, les analystes chargés des études de sécurité doivent acquérir au préalable une très bonne connaissance de l'ensemble du système et de sa fonction. Ils doivent s'appuyer pour cela sur l'expérience des ingénieurs et techniciens chargés des opérations sur le terrain. Il est également nécessaire de délimiter précisément l'étude et ce à différents niveaux : nature des événements pris en compte, équipements impliqués ou non dans la fonction du système, importance de l'environnement, etc.

Afin d'être complet et rigoureux, l'examen du système doit couvrir obligatoirement chacun des thèmes suivants :

- La description du système (éléments et sous-systèmes inclus dans l'étude et éléments exclus) ;

- La définition de la mission (spécifications du système, phases des diverses missions, procédures de maintenance et de réparation, reconfigurations possibles…) ;

- L'analyse de l'environnement ;

- L'identification des événements à prendre en compte : étendue à donner à l'étude (Par exemple : prise en compte ou non des typhons, des conséquences des erreurs humaines, des problèmes de transport de pièces ou de personnel…).

Construction de l'arbre

Cette section décrit la manière de construire l'arbre, cette construction est détaillée dans plusieurs normes industrielles dont la CEI 61025[10]

Événement sommet (événement indésirable)

La première étape réside dans la définition de l’événement à étudier, cet événement est appelé événement sommet, événement indésirable ou encore événement redouté. Cette étape est cruciale quant à la valeur des conclusions qui seront tirées de l'analyse. (voir la section identification). Il est important de définir l'événement de façon explicite et précise. L'arbre de défaillances se veut être une représentation synthétique, le libellé de l’événement sommet devra être court. Ce libellé sera, en général, trop court pour définir précisément l'événement et lever les ambiguïtés. Il devra donc y avoir :

- un libellé bref, mais aussi évocateur que possible dans la boîte qui représente l'événement sommet dans l'arbre,

- un texte complémentaire apportant toutes les précisions utiles sur la définition de l'événement.

Cette remarque est aussi valable pour tous les événements qui vont figurer dans l'arbre.

Événements intermédiaires

L’événement sommet étant défini, il convient de décrire la combinaison d'événements pouvant conduire à cet événement sommet. Les événements intermédiaires sont donc des événements moins globaux que l'événement sommet. Une fois ces événements définis, ils seront liés à l'événement sommet via un connecteur logique. Ces événements intermédiaires peuvent être, à leur tour, redéfinis par d'autres événements intermédiaires plus détaillés.

Connecteurs Logiques

Les connecteurs logiques (ou portes logiques - voir Symboles graphiques) sont la liaison entre les différentes branches et/ou événements. Les plus classiques sont ET et OU. Toutes les combinaisons logiques s'expriment avec ces deux connecteurs et la négation logique qui exprime le contraire de l'événement qu’elle affecte.

Les connecteurs fonctionnent comme suit:

- OU : l’événement en sortie/supérieur survient si un, au moins, des événements en entrée/inférieur survient/est présent ;

- ET : l’événement en sortie/supérieur survient seulement si tous les événements en entrée/inférieur surviennent/sont présents ;

- K/N : c'est un vote majoritaire : l'événement en sortie/supérieur survient si au moins K (c'est un entier qui sert à paramétrer le comportement de la porte) parmi les N événements en entrée/inférieurs surviennent/sont présents. Cette porte généralise les deux précédentes : une porte OU est une porte 1/N et une porte ET est une porte N/N.

L'utilisation exclusive des trois connecteurs ci-dessus permet de rester dans le cadre des arbres de défaillances cohérents (cf. plus bas la définition de cette notion), et c'est en pratique ce qui est fait le plus souvent.

Dans certaines situations, il est nécessaire d'introduire des non cohérences avec des connecteurs NON, OU exclusif (réalisé si une et une seule de ses entrées est réalisée) etc. mais cela rend le traitement mathématique plus complexe.

Enfin, il peut être pratique à des fins descriptives d’utiliser des connecteurs plus complexes, comme des connecteurs voteurs, conditionnels… Ces connecteurs permettent de traduire des comportements particuliers qu’il est possible de rencontrer dans certaines architectures. Au même titre, une dimension temporelle peut être nécessaire pour traduire le comportement d’un système, pour cela il existe des connecteurs ET séquentiel prenant en compte le séquencement des événements, des connecteurs SPARE prenant en compte des lots de rechanges, etc. L'utilisation de ces connecteurs peut conduire à des modèles dont la signification mathématique est ambiguë et est interprétée différemment suivant les outils informatiques dans lesquels ils sont saisis. C'est pourquoi dans le cadre de cet article seuls les modèles booléens purs sont développés.

Événements de base, transfert et conditions

Il est possible de prendre en compte des événements sur lesquels les informations sont insuffisantes pour les décomposer davantage ou encore qu'il n'est pas utile de développer plus, ces événements sont appelés événements non développés. Lors de la construction de gros arbres de défaillances, il est pratique d'utiliser des portes de transfert, permettant ainsi de rendre la lecture et la validation de l'arbre plus aisée. Ces portes signalent que la suite de l'arbre est développée sur une autre page. Les événements de base (ou événements primaires [11]) sont les événements les plus fins de l'arbre, il ne sera pas possible de les détailler davantage ; ils concernent la défaillance (électrique, mécanique, logiciel…) d'un élément du système. L'apparition de certains événements (de base ou autre) peut avoir une conséquence à certaines conditions. Nous sommes donc conduits à introduire dans l'arbre des conditions dont la réalisation conditionne l'enchaînement. Ces conditions interviennent dans la construction de l'arbre comme des événements intermédiaires à l'exception que ces conditions ne sont plus décomposées et deviennent donc « de base ».

Exemple

Nous cherchons à étudier la probabilité de débordement d'un réservoir.

Résumé des règles importantes

Pour résumer en quelques étapes la construction d'un arbre :

- Partir de l'événement redouté (sommet de l'arbre)

- Imaginer les événements intermédiaires possibles expliquant l'événement sommet

- Considérer chaque événement intermédiaire comme un nouvel événement sommet

- Imaginer les causes possibles de chaque événement au niveau considéré

- Descendre progressivement dans l'arbre jusqu'aux événements de base

Il est important de ne pas considérer immédiatement les événements de base (panne d'un composant par exemple).

Symboles graphiques

Les symboles de base utilisés dans les arbres de défaillances sont classés en plusieurs types :

- Événements

- Portes

- Symboles de transfert.

Dans les logiciels permettant d'éditer des arbres de défaillances, on pourra constater des variations mineures.

| Symbole | Nom | Description |

|---|---|---|

|

Événement de Base | Événement du plus bas niveau pour lequel la probabilité d'apparition ou d'information de fiabilité est disponible. |

|

Événement maison | Événement qui doit se produire avec certitude lors de la production ou de la maintenance. On peut aussi le définir comme un événement non-probabilisé, que l'on doit choisir de mettre à 1 ou à 0 avant tout traitement de l'arbre. Ce type d'événement permet d'avoir plusieurs variantes d'un arbre sur un seul dessin, en modifiant la logique de l'arbre selon la valeur choisie par l'utilisateur. |

|

Événement non développé | Le développement de cet événement n'est pas terminé, soit parce que ses conséquences sont négligeables, soit par manque d'information. |

| Symbole | Nom | Description | Nombre d'entrées |

|---|---|---|---|

|

OU (OR) | L'événement de sortie apparaît si au moins un des événements d'entrées apparaît. | >1 |

|

ET (AND) | L'événement de sortie apparaît si tous les événements d'entrées apparaissent. | >1 |

|

NON (NOT) | L'événement de sortie apparaît si l'événement d'entrée n'apparaît pas. L'état logique de la sortie est l'inverse de celui d'entrée. | =1 |

|

OU Exclusif (XOR) | L'événement de sortie apparaît si un seul événement d'entrée apparaît. | >1 |

|

VOTE MAJORITAIRE | L'événement de sortie apparaît si au moins k événements d'entrées apparaissent (k<n). | >1 |

Fondements mathématiques

Modèle booléen qualitatif

D'un point de vue mathématique un arbre de défaillances est défini par un ensemble de fonctions booléennes imbriquées les unes dans les autres. La fonction de plus haut niveau est la fonction correspondant à l’événement redouté. Toutes ces fonctions portent sur un ensemble de variables booléennes regroupées dans le vecteur , les événements de base. La valeur 1 de la variable signifie que le composant d’indice est défaillant (et donc, la valeur 0 signifie qu’il est en bon fonctionnement).

Dans l'expression :

- - est ce que l'on appelle une porte dont la nature dépend de la fonction (par exemple ET, OU, NON, K/N, OU exclusif, etc.),

- - représente l'ensemble des entrées de de type événement de base (c'est un sous-ensemble de ) ;

- - représente l'ensemble des entrées de type porte ; c’est un sous-ensemble des fonctions , ne contenant que des fonctions d'indice inférieur strictement à (pour éviter une définition circulaire).

Chacune des portes (ou fonctions intermédiaires) est le sommet d'un sous-arbre.

Voici par exemple un arbre de défaillances défini par 3 portes ET, 1 porte NON et 1 porte OU :

En éliminant les fonctions intermédiaires , on trouve aisément la définition explicite de en fonction des , à savoir :

Les principaux traitements que l'on peut faire à partir de la fonction booléenne sont les suivants :

- - L'énumération des coupes minimales ou impliquants premiers (définitions données plus bas),

- - Le calcul de facteurs d’importance structurelle. Très peu utilisés en pratique, ils visent à donner des indications du même ordre que les facteurs d’importance calculés avec des probabilités, lorsque celles-ci ne sont pas disponibles.

Une grande variété d’algorithmes permettant de faire ces traitements a été publiée dans la littérature scientifique. Il s’agit d’un sujet spécialisé qui ne sera pas développé ici.

Une propriété très importante du point de vue pratique est ce qui est appelé la cohérence d’un arbre de défaillances.

Définition : un arbre de défaillances est cohérent si :

- 1 Il n’existe aucun état du système, tel qu’à partir de cet état la défaillance d'un composant (formellement, cela correspond au passage de la valeur zéro à la valeur un pour la variable correspondante) peut réparer le système (formellement, cela correspond au passage de la valeur un à la valeur zéro pour la fonction ),

- 2 La fonction dépend effectivement de toutes les variables de .

La première propriété ci-dessus équivaut à la propriété duale suivante : il n’existe aucun état du système, tel qu’à partir de cet état la réparation d'un composant (formellement, cela correspond au passage de la valeur un à la valeur zéro pour la variable correspondante) peut mettre le système en panne (formellement, cela correspond au passage de la valeur zéro à la valeur un pour la fonction ).

Une façon très simple d’assurer par construction la cohérence d’un arbre de défaillances est de le construire uniquement avec des portes ET, OU, K/N. C’est ce qui est fait dans la grande majorité des applications pratiques des arbres de défaillances.

Lorsqu’un arbre de défaillances est cohérent, sa fonction admet une représentation canonique qui s’écrit comme la disjonction logique de ses coupes minimales.

Définition : une coupe d’un arbre de défaillances cohérent est un ensemble de défaillances de composants tel que lorsque ces défaillances sont simultanément présentes, l’événement sommet de l’arbre est réalisé. Plus généralement, la notion de coupe est définie pour l'ensemble des systèmes statiques[12].

Définition : une « coupe minimale » d’un arbre de défaillances cohérent est une coupe comportant un mombre minimal d'événements défaillants. Autrement dit, dès qu’on enlève une défaillance de la coupe, n’importe laquelle, l’ensemble des défaillances restantes ne suffit plus à provoquer l’événement sommet. Une seconde propriété des coupes minimales est qu'elles ne peuvent contenir aucune autre coupe. La cohérence du système considéré permet alors de garantir que tout ensemble d'événements de base contenant cette coupe minimale est également une coupe. L'ensemble des coupes minimales est suffisant pour représenter la défaillance du système, le calcul de cet ensemble peut être réalisé par minimisation de la fonction [13].

La notion de coupe minimale admet une généralisation appelée impliquant premier pour les arbres non cohérents. Cette notion étant peu utilisée en pratique, elle n’est pas décrite ici.

Il est particulièrement intéressant de considérer le cardinal (on dit aussi : ordre) des coupes minimales, autrement dit le nombre minimal d’événements élémentaires nécessaires à produire l’événement sommet de l’arbre. En particulier pour les systèmes critiques, des règles du type « il faut la combinaison d’au moins trois événements indépendants pour créer la situation dangereuse » sont autant, voire plus opérationnelles que des exigences exprimées en probabilités. Les coupes minimales ayant le plus petit cardinal définissent le nombre minimum d’événements dont l’occurrence simultanée peut provoquer l’événement sommet ; dans un contexte de « défense en profondeur », c’est le nombre de barrières. Les coupes minimales d’ordre un représentent tous les événements de base qui à eux seuls produisent l’événement indésirable.

Quantification avec des probabilités fixes

La connaissance qualitative définie par peut éventuellement être complétée par une connaissance quantitative : la donnée, pour chaque , de la probabilité (éventuellement donnée en fonction du temps : cf. paragraphe suivant) que prenne la valeur 1. Disons tout de suite que ce qui fait la puissance des arbres de défaillances, et, plus généralement des « méthodes booléennes » en sûreté de fonctionnement est l'hypothèse d'indépendance globale des . Les principaux traitements que l'on peut faire à partir d’un arbre de défaillances muni de probabilités sont les suivants :

- - L'énumération des coupes minimales ou impliquants premiers associés à leurs probabilités. La possibilité de les quantifier permet de ne lister que ceux dont la probabilité dépasse un certain seuil, ce qui est une façon efficace de limiter l’explosion combinatoire à laquelle peut conduire ce type de traitement ;

- - Le calcul de la probabilité de l'événement (qui s'identifie avec l'espérance mathématique de ) ;

- - Le calcul de divers facteurs d'importance associés aux événements de base.

La description des algorithmes permettant de réaliser les calculs sur de vrais modèles, de grande taille, ne sera pas abordée ici car c’est un sujet très technique et spécialisé.

Les deux grandes catégories de méthodes consistent à :

- - trouver les coupes minimales et calculer une approximation de la probabilité de l’événement redouté en faisant la somme des probabilités des coupes (grâce à l'indépendance des événements de base, la probabilité d'une coupe se calcule simplement comme le produit des probabilités des événements de base qui la composent) : cette méthode n’est utilisable que pour des arbres de défaillances cohérents dont tous les événements de base sont de faible probabilité. Pour les cas complexes, on utilise une troncature sur la probabilité des coupes minimales : on élimine le plus tôt possible dans l’exploration celles de probabilité inférieure à un seuil que l’on choisit de façon à réaliser un bon compromis entre précision du calcul et ressources nécessaires pour le réaliser.

- - partitionner l’espace de tous les états possibles (il y en a ) en les états où et ceux où , et sommer les probabilités des états de la première catégorie. En pratique, cela se fait avec la technique des BDD (Binary Decision Diagram, ou diagramme de décision binaire) qui permet de coder des ensembles d’états de manière très compacte sans les énumérer explicitement. Cette méthode donne un résultat exact quand l’énumération peut être exhaustive.

Quantification avec des probabilités fonction du temps

En donnant à la valeur 1 de la variable la signification “le ième composant est défaillant à l’instant t”, on peut réaliser une série de calculs de la probabilité de l’événement de tête de l’arbre à des instants différents. C’est ainsi que l’on peut calculer l’indisponibilité d’un système en fonction du temps. Par exemple, dans le cas très courant où la durée de vie (aléatoire) d’un composant (le temps avant sa défaillance) est modélisée par une loi exponentielle de paramètre (Cf. Loi_exponentielle), la probabilité que ce composant soit défaillant avant le temps de mission du système (temps pendant lequel l’occurrence de la défaillance peut se produire) est donnée par :

(1)

Cette formule suppose le composant non réparable. Si au contraire il est réparable, et si on suppose que sa durée de réparation suit une loi exponentielle de paramètre , alors sa probabilité d’être défaillant à l’instant (autrement dit son indisponibilité) est donnée par la formule :

(2)

En supposant que tous les composants du système sont ainsi modélisés, on voit qu’il est facile de calculer la probabilité de défaillance du système complet à l’instant en deux temps : 1. calcul des probabilités de tous les événements de base à l’instant t à l’aide des formules (1) ou (2) ci-dessus, 2. “propagation” de ces probabilités dans l’arbre de défaillances avec les méthodes évoquées dans la section précédente pour calculer la probabilité de défaillance du système à l’instant t, c’est-à-dire son indisponibilité.

Plus généralement, il existe tout un ensemble de formules analytiques permettant de calculer les probabilités de défaillance des composants en fonction du temps. Ces formules permettent de prendre en compte des hypothèses telles que la possibilité de réparer le composant, de le tester périodiquement, et aussi différents types de lois de probabilité pour les durées de vie des composants. Par exemple, on utilise généralement des lois de Weibull pour modéliser les durées de vie de composants soumis à un phénomène de vieillissement.

Il est important de noter que la technique décrite ci-dessus permet de faire seulement des calculs de disponibilité et pas de fiabilité du système. Toutefois, il se trouve que ces deux notions se confondent pour un système cohérent dont aucun composant n’est réparable. Dans ce cas, que ce soit au niveau d’un composant ou au niveau du système tout entier, toute panne est définitive, et la probabilité d’être en panne à l’instant t (indisponibilité) est égale à la probabilité d’être tombé en panne avant t (défiabilité).

Lorsqu’on a affaire à un système comportant des composants réparables, un calcul de fiabilité reste possible, mais au prix d’une approximation. Le principe de ce calcul consiste à estimer le taux de défaillance du système à différents instants compris entre 0 et t, puis à calculer la fiabilité à l’instant t par la formule d’intégration du taux de défaillance ci-dessous :

L’approximation faite est double : d’une part, dans l’estimation du taux de défaillance, pour lequel il n’existe pas de formule exacte, et d’autre part dans l’intégration numérique de ce taux sur l’intervalle [0, t].

Sensibilités, Facteurs d’importance

Les composants constitutifs d'un système peuvent avoir une importance plus ou moins grande pour ce système. Un composant correspondant à un point unique de défaillance sera bien entendu plus important qu'un composant de caractéristiques équivalentes mais mis en parallèle avec d’autres composants. Sur un système de très petite taille, l’identification de ces composants importants peut se faire par une simple lecture des coupes. Mais pour un système complexe et sûr dont les coupes sont d'ordre élevé, cette lecture est impossible. C'est pourquoi des facteurs d'importance ont été introduits afin d'établir une hiérarchie des composants. L'importance d'un composant pouvant varier suivant les objectifs recherchés, plusieurs facteurs d'importance ont été créés. Ci-après, voici cinq facteurs d’importance parmi les plus utilisés ; leurs définition et signification exacte seront disponibles sur un article consacré à ce sujet.

- - Birnbaum (aussi appelé facteur d’importance marginal)

- - Critique

- - Diagnostic

- - Facteur d’augmentation de risque

- - Facteur de diminution de risque

Attention, ces différents facteurs d'importance ne vont pas toujours dans le même “sens”, il peut être difficile d'identifier formellement les composants à améliorer (en les rendant plus fiables, mieux maintenus…). C'est pourquoi il est conseillé de ne pas se fier à un seul facteur d'importance.

Avantages et limites

Avantages

L'analyse par arbre de défaillances est la plus couramment utilisée dans le cadre d'études de fiabilité, de disponibilité ou de sécurité des systèmes. Elle présente en effet un certain nombre d'avantages non négligeables par rapport aux autres méthodes, à savoir :

- Son aspect graphique tout d'abord, caractéristique particulièrement importante, constitue un moyen efficace de représentation de la logique de combinaison des défaillances. Il participe largement à la facilité de mise en œuvre de la méthode et à la compréhension du modèle. Ainsi, il est un excellent support de dialogue pour des équipes pluridisciplinaires.

- Le processus de construction de l'arbre basé sur une méthode déductive permet à l'analyste de se focaliser uniquement sur les événements contribuant à l'apparition de l'événement redouté.

- Une fois la construction de l'arbre terminée, deux modes d'exploitation sont possibles :

- l'exploitation qualitative servant à l'identification des combinaisons d'événements critiques, la finalité étant de déterminer les points faibles du système;

- l'exploitation quantitative permettant de hiérarchiser ces combinaisons d'événements suivant leur probabilité d'apparition, et estimer la probabilité de l'événement sommet, l'objectif in fine étant de disposer de critères pour déterminer les priorités pour la prévention de l'événement redouté.

- Par opposition aux méthodes de simulation, l'approche analytique offerte par l'arbre de défaillances a l'avantage de pouvoir réaliser des calculs rapides (avantage tout à fait relatif au vu de l'évolution permanente de l'informatique) et exacts.

- La méthode permet d'estimer la probabilité non seulement de l'événement redouté, mais aussi celle des portes intermédiaires, à partir de celle des événements de base. Il est également possible de faire de la propagation d'incertitudes sur les données d'entrée, et du calcul de facteurs d'importance.

- La taille de l'arbre de défaillances est proportionnée à la taille du système étudié, et pas exponentielle en fonction de cette taille.

Limites

L'utilisation de l’arbre de défaillances devient inefficace ou difficilement applicable lorsque les caractéristiques suivantes apparaissent :

- 1. Dépendance entre les événements

- Les calculs de probabilité d’occurrence effectués par le biais de l’arbre de défaillances sont basés sur une hypothèse d’indépendance des événements de base entre eux. Par exemple, la probabilité d’apparition d’un événement de base ne peut pas dépendre de l’apparition d’autres événements de base.

- 2. Notion d’événements temporisés

- L'arbre de défaillances ne rend pas compte de l'aspect temporel des événements. Il ne peut donc considérer ni les dépendances fonctionnelles, ni les états passés. De plus, il ne permet pas de prendre en compte un ordre imposé dans lequel des événements doivent se produire pour induire une défaillance.

- 3. Système dégradé

- L’arbre de défaillances est binaire. Un événement se produit ou ne se produit pas, mais aucune notion de capacité ou d’efficacité ne peut intervenir. Par exemple, une vanne sera considérée comme ouverte ou fermée, mais sans pouvoir déterminer d’état intermédiaire.

- 4. Taille de l’arbre

- La taille n’est pas une limite en soi. Néanmoins dès qu'elle augmente de manière significative, l’arbre doit être divisé en sous-arbres, et la lisibilité ainsi que la compréhension du modèle deviennent alors plus difficiles.

Arbres de défaillances dynamiques

L'évolution des systèmes et l'amélioration de leur fiabilité a fait apparaître des processus de défaillance dépendant du temps (la défaillance d'un sous-système étant engendrée par une séquence de défaillances des composants le constituant) voire de l'état des composants (certains composants pouvant être dormants, car non sollicités, ou actifs, la probabilité de défaillance étant dès lors différente dans ces deux états). De tels comportements de défaillance ne pouvant pas être modélisés à l'aide des portes logiques définies initialement, de nouvelles portes, dites dynamiques, ont été définies par les chercheurs dans ce but. Les portes logiques ont alors été qualifiées de portes statiques, et les arbres de défaillances utilisant ces portes ont également été qualifiés d'arbres de défaillances statiques (Static Fault Trees, ou SFT, en anglais). Un arbre de défaillances dynamique (Dynamic Fault Tree, ou DFT, en anglais) est, quant à lui, un arbre de défaillances contenant des portes dynamiques et éventuellement des portes statiques.

Les portes dynamiques

Trois portes (ou familles de portes) dynamiques ont été introduites à partir de 1976, chacune de ces portes étant destinée à modéliser un comportement dynamique bien spécifique.

La porte ET Prioritaire (Priority-AND, PAND en anglais)

La porte Priority-AND (PAND) a été introduite pour la première fois dans [14] en tant que porte équivalente à une porte logique ET conditionnée par séquence d'occurrence de ses entrées de la gauche vers la droite.

Notes et références

- Probabilistic Risk Analysis: Foundations and Methods Tim Bedford, Roger Cooke, Cambridge University Press, Cambridge, Royaume-Uni 2001.

- Winfrid G. Schneeweiss, Boolean Functions : With Engineering Applications and Computer Programs, Springer-Verlag,

- Tim Bedford, Probabilistic Risk Analysis : Foundations and Methods, Cambridge University Press, Cambridge, UK,

- Alain Pagès et Michel Gondran, Fiabilité des systèmes, Eyrolles,

- Maîtrise des risques et Sûreté de fonctionnement dans les systèmes de production, sous la direction de E. Niel & E. Craye, coll. Systèmes automatisés IC2, Hermes Sciences,

- Probabilistic Risk Assessment and Management for Engineers and Scientists, Second Edition, Hiromitsu Kumamoto, Ernest J. Henley, IEEE PRESS,

- André Lannoy : Maîtrise des risques et sûreté de fonctionnement - repères historiques et méthodologiques. Lavoisier 2008

- Fault tree handbook, W. E. Vesely, F. F. Goldberg, N. H. Roberts, D.F. Haasl, NUREG report 0492, 1981.

- IEC 61025 “Fault tree analysis” et sa traduction française NF EN 61025 “Analyse par arbre de pannes”

- Norme Internationale : Analyse par arbre de panne, CEI, , 38-73 p.

- Jean Pierre Signoret, « Arbre de défaillance - Contexte booléen, analyse et bases mathématiques », Techniques de l'Ingénieur, Techniques de l'Ingénieur, vol. SE4052 V1, , p. 3-4

- Z. W. Birnbaum, J. D. Esary et S.C. Saunders, « Multicomponent systems and structures and their reliability », Technometrics, vol. 3, , p. 55–77 (JSTOR 1266477, Math Reviews 0122658)

- E.J. McCluskey Jr, « Minimization of Boolean functions. », Bell System Technical Journal, vol. 35, , p. 1417–1444

- 13. J.B. Fussell, E.F. Aber et R.G. Rahl. On the Quantitative Analysis of Priority-AND Failure Logic. IEEE Transactions on Reliability, vol. R-25, no. 5, p. 324–326, 1976.

Voir aussi

- Analyse de cause racine

- Sûreté de fonctionnement

- Risque

- Analyse des modes de défaillance, de leurs effets et de leur criticité (AMDE / AMDEC)

- Diagramme d'Ishikawa (méthode moins formelle)

- Arbre des causes (enchaînement de causes et de conséquences)

Liens externes

- Portail des technologies