Table des matières

Installation complète d'un serveur web sous Debian 6.0

Installation de Debian

Téléchargez la version de votre choix depuis la page : http://www.debian.org/distrib/netinst

Gravez l'image ISO puis insérez le CD dans le lecteur de votre futur serveur.

Il est conseillé d'utiliser l'installation graphique qui est plus simple d'utilisation.

Quand l'installation vous le proposera, décochez les cases “Environnement graphique de bureau” et “Utilitaires standard du système”, nous allons installer uniquement ce dont nous avons besoin.

Se connecter en root

Sous Debian, root correspond à l'administrateur du serveur, il est le seul à pouvoir manipuler celui-ci. Pensez donc à bien protéger son mot de passe.

Mettre à jour le serveur

Pour commencer, on vérifie que le serveur est à jour :

Mise à jour des dépôts

On commence par mettre à jour la liste des fichiers disponibles dans les dépôts APT présents dans le fichier de configuration /etc/apt/sources.list. L'exécuter régulièrement est une bonne pratique, afin de maintenir à jour votre liste de paquets disponibles.

# apt-get update

Mise à jour des paquets

L'option upgrade met à jour tous les paquets installés vers les dernières versions.

# apt-get upgrade

Pour en savoir plus sur apt-get : apt-get

Installer le serveur SSH

Le serveur SSH vous permet de vous connecter à votre serveur depuis n'importe quel autre ordinateur, ce qui est très pratique pour administrer votre serveur à distance.

# apt-get install openssh-server

Répondez oui pour confirmer l'installation.

Une fois celui-ci installé, vous pouvez administrer votre serveur à distance en utilisant le logiciel PuTTY (http://www.01net.com/telecharger/windows/Internet/serveur_ftp/fiches/20166.html) et l'adresse IP de votre serveur.

Changer le port du serveur SSH

Si le serveur SSH vous permet de vous connecter à votre serveur n'importe où, il permet également à n'importe qui de le faire s'il trouve votre mot de passe.

Par défaut le port SSH est 22. Pour compliquer la tâche du pirate, nous pouvons changer celui-ci.

Nous allons pour se faire, modifier le fichier /etc/ssh/sshd_config en utilisant Nano, un éditeur de texte version console (nano).

# nano /etc/ssh/sshd_config

Et on modifie la ligne :

# What ports, IPs and protocols we listen for Port 22

Nous devons choisir un port qui ne sera pas utilisé par un autre programme.

Prenons par exemple le port 5943 :

# What ports, IPs and protocols we listen for Port 5943

Faites CTRL+O pour enregistrer puis CTRL+X pour quitter Nano.

Redémarrons le serveur SSH :

# /etc/init.d/ssh reload

Voilà ! Maintenant pour vous connecter à votre serveur via SSH, vous devrez utiliser le port 5943.

Pour autoriser un seul utilisateur. On fait un useradd Linus76 (avec un mot de passe genre “TnE15aJ”) et on autorise celui-ci et lui seul à se connecter en SSH en ajoutant la ligne suivante à la fin du fichier : AllowUsers Linus76.

Pour le moment, restons avec notre root, nous pourrons faire cette manipulation une fois le serveur configuré.

Installation des paquets

Installation d'Apache 2

Il nous faut installer un serveur HTTP qui va s'occuper d'afficher nos différentes pages. Pour cela, je vous propose d'installer l'un des serveurs les plus utilisés et les plus connus : Apache. Nous installerons ici sa version 2.

# apt-get install apache2

Pour vérifier que l'installation s'est bien effectuée, entrez l'adresse suivante dans votre navigateur http://IP_DE_VOTRE_SERVEUR/

Vous devriez obtenir le résultat suivant :

It works! This is the default web page for this server. The web server software is running but no content has been added, yet.

Installation de PHP 5

Actuellement, notre serveur peut nous afficher des pages statiques au format HTML. La plupart des sites que vous voudrez installer disposeront d'une partie dynamique. C'est pourquoi nous poursuivons par l'installation de PHP 5 sur le serveur.

# apt-get install php5

Installation de la base de données MySQL

PHP est très très souvent couplé à un système de base de données : Mysql. Nous installons ici Mysql-server version 5. Vous verrez ci-après que nous allons également installer PHPMyAdmin. Il s'agit d'un script PHP qui permet de gérer ses bases de données Mysql de facon très simple.

# apt-get install mysql-server

Définir le mot de passe root de Mysql (« mysql » par exemple).

On vérifie que Mysql fonctionne bien :

# mysql -p entrer le mot de passe >Exit

Installation des librairies php5-mysql :

# apt-get install php5-mysql

Installation de PHPMyAdmin :

# apt-get install phpmyadmin

L'installation nous demandera de choisir le serveur web à reconfigurer automatiquement, cochez la case apache2 (en utilisant la barre d'espace) puis validez.

On crée un lien vers phpmyadmin

# sudo ln -s /usr/share/phpmyadmin /var/www/phpmyadmin

On vérifie que l'installation s'est correctement déroulée : http://IP_DE_VOTRE_SERVEUR/phpmyadmin/

Le formulaire de connexion devrait s'afficher.

Si le formulaire ne s'affiche pas et que vous avez une erreur 404, il se peut que ça vienne du fichier /etc/apache2/sites-available/000-default.conf. Dans ce cas modifiez DocumentRoot /var/www/html par DocumentRoot /var/www/.

Installation du FTP (VSFTPD)

Avoir un site disponible sur le net, c'est bien. Pouvoir y mettre des fichiers, c'est mieux ;). Et c'est le but de VSFTPD qui est un serveur FTP très sécurisé.

# apt-get install vsftpd

Configuration d'Apache 2

Introduction

Pour commencer, il faut installer un serveur web au sens premier. C'est lui qui va nous permettre d'interpréter nos pages HTML, PHP, etc. Apache 2 est le serveur http le plus utilisé sur les serveurs. Il dispose d'un bon niveau de sécurité et de beaucoup de documentations disponibles sur le net.

D'autre part, il permet de gérer des sites virtuels. Et c'est de cette manière que nous allons le configurer. En effet, le but étant de disposer de plusieurs sites sur notre serveur, il nous faut pouvoir les contacter directement avec une URL propre. Notre serveur ne dispose évidemment pas d'une adresse IP pour chaque site installé. Ce serait beaucoup trop complexe du point de vue physique à mettre en place. Et surtout, avec le système d'IPV4 utilisé actuellement, c'est impensable. Pour la petite histoire, le système IPV4 utilise 4 nombres de 0 à 255 sous la forme xxx.xxx.xxx.xxx. Cette série de nombres représente de manière unique chaque ordinateur connecté physiquement à Internet.

Certaines plages IP sont réservées pour des réseaux locaux (192.168.x.x ou 10.x.x.x par exemple). Mais ce souci va être prochainement résolu avec l'utilisation de l'IPV6 qui est en train de s'implémenter. Cette nouvelle notation permet de passer de 2puissance32 à 2puissance128 IP différentes. Ce qui permettra d'en attribuer plusieurs à un même serveur, dans le futur.

Comme actuellement, c'est le protocole IPV4 qui est le plus utilisé, nous ne disposons en conséquence qu'une seule adresse IP pour 10 ou 100 sites à héberger sur notre serveur. Lorsqu'une requête HTTP est envoyée à notre serveur, le nom de domaine est transformé en adresse IP. La seule façon de différencier une demande venant de site1-cpnv.com ou de site2-cpnv.com, qui renvoient la même IP, passe par l'en-tête http, qui elle contiendra toujours le nom de domaine initialement demandé.

Lorsque la requête que nous désirons a atteint notre serveur http, celui-ci va regarder dans ses règles afin de trouver dans quel répertoire il doit se diriger. C'est là que la gestion des virtualhosts va intervenir. En conséquence, nous créerons une entrée pour chaque site hébergé sur notre serveur. Cette entrée contiendra le domaine prévu, et le répertoire de redirection.

Pré-requis

Une fois que le serveur est installé de base, nous allons créer et configurer nos espaces d'hébergements. Tout d'abord, ce tutorial part des principes suivants :

- Vous désirez pouvoir accéder à vos sites par ip_du_server/~nom_user

- Vous n'avez qu'une seule IP pour tous vos sites

Dans cette première partie, nous allons modifier un fichier: /etc/apache2/apache2.conf, et créer des fichiers dans les répertoires /etc/apache2/sites-available et /etc/apache2/sites-enabled.

Activer le module userdir

# a2enmod userdir

puis on redémarre apache :

# /etc/init.d/apache2 restart

On vérifie les utilisateur et groupe d'apache :

# nano /etc/apache2/envvars

Puis on vérifie la présence des lignes :

export APACHE_RUN_USER=www-data export APACHE_RUN_GROUP=www-data

On modifie les fichiers que l'on désire par défaut :

# nano /etc/apache2/mods-enabled/dir.conf

DirectoryIndex index.html index.php index.xhtml

On vérifie que les utilisateurs sont autorisés à se connecter :

# nano /etc/apache2/mods-available/userdir.conf

Puis on vérifie la présence de la ligne :

UserDir public_html

Activer PHP pour userdir

[..] # <IfModule mod_userdir.c> # <Directory /home/*/public_html> # php_admin_value engine Off # </Directory> # </IfModule> [..]

Redémarrez apache avec :

# /etc/init.d/apache2 restart

Installation des virtualhosts

On va maintenant créer nos hôtes virtuels. Par défaut, je les appellerai test1.com et test2.com. A vous de mettre les noms que vous désirez. Mais avant de s'attaquer aux utilisateurs, on commence par modifier le squelette de la création des nouveaux users. L'avantage ? Ne pas avoir besoin à chaque fois de devoir créer le répertoire public_html et logs quand on crée un nouvel utilisateur, mais aussi d'avoir directement une page d'accueil.

# mkdir /etc/skel/public_html

# mkdir /etc/skel/logs

# echo " <h1>Nouvel espace web crée</h1> " > /etc/skel/public_html/index.html

Une fois le squelette créé, on peut créer un nouvel utilisateur :

# useradd -g www-data -m test1

On crée un nouveau fichier /etc/apache2/sites-available/test1.com

# nano /etc/apache2/sites-available/test1.com

Et on y enregistre :

<VirtualHost *:80>

ServerAdmin postmaster@test1.com

ServerName www.test1.com

ServerAlias test1.com

DocumentRoot /home/test1/public_html/

<Directory /home/test1/public_html/>

Options -Indexes FollowSymLinks MultiViews

AllowOverride All

</Directory>

ErrorLog /home/test1/logs/error.log

LogLevel warn

CustomLog /home/test1/logs/access.log combined

ServerSignature Off

</VirtualHost>

On valide et on ferme le fichier. On rend le domaine créé disponible.

# ln -s /etc/apache2/sites-available/test1.com /etc/apache2/sites-enabled/test1.com

On vérifie que la syntax est bonne :

# apache2ctl -t

Si en retour on obtient un « Syntax OK », on redémare apache2 :

# /etc/init.d/apache2 restart

Normalement vous devriez pouvoir acceder à http://IP_DE_VOTRE_SERVEUR/~test1/ et y voir Nouvel espace web crée

En savoir plus

Configuration de VSFTPD en mode "utilisateur virtuel"

Introduction

Maintenant que nous avons un site serveur web opérationnel, et la possibilité de créer nos bases de données, il devient nécessaire de mettre nos fichiers sur le serveur. Pour cela, nous installons VSFTPD. C'est un serveur FTP très sécurisé (Very Secure File Transfert Protocol Daemon).

VSFTPD dispose de plusieurs styles de paramétrage de base. Là encore, étant donné que nous souhaitons pouvoir disposer de plusieurs comptes FTP par domaine, et notamment d'avoir des comptes FTP qui pointent sur des sous-domaines, nous utiliserons le paramétrage par utilisateur virtuel.

Pour ce faire, nous allons utiliser une base de données de type Berkeley. Il s'agit d'une base de type non-SQL. Elle n'est pas prévue pour être interrogée comme Mysql ou SQL server. En fait, il s'agit d'une table de hachage. Chaque enregistrement ne sera constitué que d'un login et d'un mot de passe. Ce type de base de données est indexé, extrêmement rapide et simple à mettre en œuvre. L'utilisation de ce type de base de données est obligatoire pour l'utilisation d'une identification de type PAM.

Pour le principe, nous ne définissons qu'un seul utilisateur UNIX à notre serveur FTP. Lorsque l'on se connecte avec un utilisateur, le programme vérifie dans notre base de données si celui-ci existe, et si le mot de passe correspond. A partir de là, il va chercher les paramètres concernés (chroot, droits spécifiques) et renvoit le répertoire concerné.

Grâce au chroot, il n'y a aucun souci de sécurité, car le répertoire est considéré comme étant un répertoire racine, il n'est donc pas possible de remonter la hiérarchie. Ce point est important du point de vue sécuritaire, car chaque connexion FTP utilise exactement le même utilisateur Unix : www-data.

Pour créer un nouvel utilisateur, il suffit de lui créer une entrée dans la base Berkeley, et un fichier de configuration personnel.

Préparation

On commence par préparer la configuration en créant le répertoire qui contiendra tous nos fichiers :

# mkdir /etc/vsftpd

On va devoir modifier la configuration de VSFTPD. Pour cela, on effectue une sauvegarde. Cela permettra de revenir en arrière en cas de souci :

# cp /etc/vsftpd.conf /etc/vsftpd.conf.bak

# cp /etc/pam.d/vsftpd /etc/pam.d/vsftpd.bak

La base de données

Il nous faut maintenant installer la base de données. On utilise pour cela la commande :

# apt-get install db4.8-util

Ce type de base de données est extrêmement simple, c'est pourquoi nous l'utilisons. Il se base sur un fichier de type texte contenant nos différentes informations, entrées une à une. En fait, il n'y a pas de tables, ni de champs à configurer ! On va juste convertir un fichier contenant nos données sous cette forme :

login 1 password 1 login 2 password 2 ... login n password n

On crée donc un fichier login.txt (le .txt n'est là que pour indiquer que ce sera nos données brutes ! Vous pouvez le nommer comme bon vous semble !). Puis on va le convertir en base de données.

# nano /etc/vsftpd/login.txt

user1 pass1 user2 pass2

# db4.8_load -T -t hash -f /etc/vsftpd/login.txt /etc/vsftpd/login.db

# chmod 600 /etc/vsftpd/login.db

# chmod 600 /etc/vsftpd/login.txt

On va maintenant informer le module PAM d'utiliser notre base de données nouvellement créée. Pour cela :

# nano /etc/vsftpd/vsftpd.pam

auth required /lib/security/pam_userdb.so db=/etc/vsftpd/login account required /lib/security/pam_userdb.so db=/etc/vsftpd/login

# cp /etc/vsftpd/vsftpd.pam /etc/pam.d/vsftpd

Si le système nous informe que le fichier existe déjà, on l'écrase.

Modification de vsftpd.conf

Pour pouvoir utiliser nos utilisateurs virtuels, nous devons reconfigurer le fichier vsftpd.conf

Supprimons le fichier /etc/vsftpd.conf :

# rm /etc/vsftpd.conf

Pour ensuite le créer à nouveau :

# nano /etc/vsftpd.conf

Copier le fichier de configuration suivant :

# Ceci configure VSFTPd en mode "standalone" listen=YES # On désactive les connexions anonymes # et on active les non-anonymes (c'est le cas des utilisateurs virtuels) : anonymous_enable=NO local_enable=YES # Pour des raisons de sécurité on interdit toute action d'écriture : write_enable=NO anon_upload_enable=NO anon_mkdir_write_enable=NO anon_other_write_enable=NO # 'guest_enable' est très important: cela active les utilisateurs virtuels ! # 'guest_username' fait correspondre tous les utilisateurs virtuels à # l'utilisateur 'virtual' que nous avons défini plus haut, et au home # correspondant : '~virtual/'. guest_enable=YES guest_username=www-data # On définit les droits par défaut des fichiers uploadés anon_umask=022 # On veut que les utilisateurs virtuels restent chez eux : '~virtual/' # (attends, on leur a fait un toit, c'est pas pour rien !) chroot_local_user=YES # On définit le nombre maximum de sessions à 200 (les nouveaux clients recevront # un message du genre: "erreur : serveur occupé"). # On définit le nombre maximum de sessions par IP à 4 max_clients=200 max_per_ip=4 #################################### # Debian customization # # (ou adoptons la Debian attitude) # #################################### # Some of vsftpd's settings don't fit the Debian filesystem layout by # default. These settings are more Debian-friendly. # # This option should be the name of a directory which is empty. Also, the # directory should not be writable by the ftp user. This directory is used # as a secure chroot() jail at times vsftpd does not require filesystem # access. secure_chroot_dir=/var/run/vsftpd # # This string is the name of the PAM service vsftpd will use. pam_service_name=vsftpd # # This option specifies the location of the RSA certificate to use for SSL # encrypted connections. rsa_cert_file=/etc/ssl/certs/vsftpd.pem # Permet d'utiliser les configurations individuelles pour chaque utilisateur user_config_dir=/etc/vsftpd/vsftpd_user_conf

Sauvegardez puis quittez.

Paramétrer les utilisateurs

On va maintenant chrooter nos utilisateurs dans leur répertoire respectif. Pour cela, on crée le répertoire qui sera utilisé pour contenir nos différents fichiers par utilisateur. Et on crée le fichier pour chaque utilisateur dans notre base de données.

# mkdir /etc/vsftpd/vsftpd_user_conf/

Puis on créé le fichier /etc/vsftpd/vsftpd_user_conf/user1 :

# nano /etc/vsftpd/vsftpd_user_conf/user1

Et on y ajoute :

anon_world_readable_only=NO local_root=/home/test1/public_html write_enable=YES anon_upload_enable=YES anon_mkdir_write_enable=YES anon_other_write_enable=YES

On enregistre et on ferme.

Redémarrage et test

On redémarre notre service FTP :

# /etc/init.d/vsftpd restart

Et il ne nous reste plus qu'à nous connecter à notre compte FTP en utilisant :

IP: ip du serveur login: user1 password: pass1

Et voilà. Un petit test pour vérifier que tout fonctionne, et c'est terminé ;).

Dans le cas où vous ne pouvez pas uploader de fichiers, c'est que les droits ne sont pas bons. Vérifiez bien que le répertoire /home/test1/public_html ait les droits www-data:www-data pour propriétaire et groupe :

# chown www-data:www-data /home/test1/public_html

Ajouter un utilisateur FTP

Pour ajouter un utilisateur, ajoutez le login et son mot de passe dans login.txt puis exécuter :

# db4.8_load -T -t hash -f /etc/vsftpd/login.txt /etc/vsftpd/login.db

Ajoutez les informations de l'utilisateur dans /etc/vsftpd/vsftpd_user_conf/[NOM_DE_L_UTILISATEUR]

# /etc/init.d/vsftpd restart

Configuration des noms de domaines

Maintenant que nous avons notre serveur web installé, il faut que nos visiteurs puissent nous trouver. Et il n'est guère facile de leur faire retenir une adresse du style : 213.251.175.34/~nom_de_mon_site. Si vous y arrivez, vous êtes un champion ;). Nous allons utiliser des noms de domaine pour avoir une adresse du type www.test1.com.

Méthode 1 : Utilisez votre registrar

Introduction

Le serveur DNS permet de faire le lien entre le nom de domaine et l'adresse IP de votre serveur. Votre registrar (OVH par exemple) vous permet de faire ce lien. Lorsque l'utilisateur entrera l'adresse www.test1.com, le serveur DNS redirigera vers l'adresse IP de notre serveur. Le serveur regardera ensuite le nom de domaine qui l'a mené jusqu'à lui (www.test1.com dans notre cas), en connaissant cette information, les VirtualHost d'apache redirigeront vers le dossier correspondant à ce nom de domaine (/home/test1/public_html/).

Indiquez les serveurs DNS à utiliser (OVH)

Normalement, lorsque vous venez d'acheter votre nom de domaine, cette information est déjà pré-remplie.

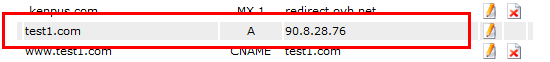

Indiquez l'adresse IP de votre serveur

Créer un sous domaine

Savoir créer un sous domaine est aujourd'hui quasi indispensable pour quinconce souhaite administrer son propre serveur.

Renseigner apache

Nous avons vu précédemment comment rediriger un nom de domaine vers un dossier, maintenant nous souhaitons rediriger un sous-domaine vers un dossier :

Modifions le virtualhost correspondant :

# nano /etc/apache2/sites-available/test1.com

et ajoutons les renseignements de notre sous-domaine à la suite.

Notre fichier devrait ressembler à :

<VirtualHost *:80>

ServerAdmin postmaster@test1.com

ServerName www.test1.com

ServerAlias test1.com

DocumentRoot /home/test1/public_html/

<Directory /home/test1/public_html/>

Options -Indexes FollowSymLinks MultiViews

AllowOverride All

</Directory>

ErrorLog /home/test1/logs/error.log

LogLevel warn

CustomLog /home/test1/logs/access.log combined

ServerSignature Off

</VirtualHost>

<VirtualHost *:80>

ServerName admin.test1.com

DocumentRoot /home/test1/public_html/sd_admin/

</VirtualHost>

Vous pouvez créer le dossier /sd_admin en utilisant FTP.

On valide et on ferme le fichier. On rend le domaine créé disponible.

# ln -s /etc/apache2/sites-available/test1.com /etc/apache2/sites-enabled/test1.com

On vérifie que la syntax est bonne :

# apache2ctl -t

Si en retour on obtient un « Syntax OK », on redémarre apache2 :

# /etc/init.d/apache2 restart

Renseigner le serveur DNS

Retournons chez notre registrar (OVH par exemple), pour lui indiquer que nous souhaitons utiliser un sous-domaine :

Ajoutez un nouveau champ CNAME qui pointe vers le domaine principal, apache se chargera du reste :

Méthode 2 : Utilisez votre serveur comme serveur DNS avec Bind9

Introduction

Un des points les plus problématiques de l'installation, la configuration de Bind9. Bind9 (Berkeley Internet Name Domain) est le serveur DNS le plus utilisé sur Internet. C'est lui qui va autoriser notre URL www.site1.com à pointer sur notre serveur (dans le cas d'une utilisation locale). En effet, il permet de transformer les différents alias en adresse IP, et donc de rediriger au bon endroit (sur le même serveur, en l'occurrence).

La configuration de Bind est un peu plus complexe que ce que nous avons vu jusqu'à maintenant. D'une part, parce que les différents tests à effectuer prennent du temps. En effet, la propagation des DNS prend de 6 à 48 heures, en fonction des FAI, et des registars. Ensuite, c'est la première étape qui aura une réelle incidence du point de vue extérieure sur notre serveur. Un Bind mal configuré, et nos sites sont inaccessibles !

L'installation de Bind en elle-même se fait comme pour les autres, vu que nous utilisons ici aussi les binaires disponibles. Une fois installé, nous devons effectuer quelques ajustements. En effet, de base, le serveur Bind est fourni en open DNS. Ce qui signifie que n'importe qui peut utiliser notre serveur DNS. Cela peut poser des problèmes de sécurité, et surtout de serveur de relay DNS à des pirates, ou des spammeurs. Nous devons donc n'autoriser l'utilisation du serveur que depuis le serveur lui-même (localhost).

Une fois effectué, nous devons créer une entrée dans la zone pour chaque domaine que nous hébergeons. Il s'agit en fait d'un simple fichier, que nous nommons : db.nom_domaine.tld par principe. Il est important de décortiquer ce fichier, qui contient de nombreux paramètres à configurer, et surtout à veiller à bien le faire.

Plus d'infos sur Bind9 : bind9

Plus d'infos sur le DNS : dns

Installer bind9

# apt-get install bind9

Named.conf.local

Pour configurer Bind, nous allons modifier un fichier /etc/bind/named.conf.local et en créer un pour chaque domaine que nous désirons héberger.

On ne touche pas aux données par défaut, mais on rajoute, après la dernière zone (1 entrée pour chaque domaine, évidemment. Et test1.com est à changer par votre nom de domaine, cela va de soit !).

# nano /etc/bind/named.conf.local

zone "test1.com" {

type master;

file "/etc/bind/db.test1.com";

};

Une petite modification à effectuer, pour éviter que notre serveur ne serve de relay DNS ouvert. On ajoute ces lignes dans le fichier (entre les {}):

# nano /etc/bind/named.conf.options

allow-recursion { localhost; };

On enregistre et on sort du fichier.

Création du fichier de configuration de zone

On crée le fichier de description de notre zone :

# nano /etc/bind/db.test1.com

On entre les valeurs de notre domaine (ceci est un exemple. A vous de l'adapter à vos besoins/envies) :

$ttl 86400

test1.com. IN SOA ksXXXXX.kimsufi.com. webmaster.test1.com. (

2011031001

21600

3600

604800

86400 )

test1.com. IN NS ksXXXXX.kimsufi.com.

test1.com. IN NS ns.kimsufi.com.

test1.com. IN MX 10 mail.test1.com.

test1.com. IN A xxx.xxx.xxx.xxx

Server IN A xxx.xxx.xxx.xxx

www IN A xxx.xxx.xxx.xxx

mail IN A xxx.xxx.xxx.xxx

smtp IN A xxx.xxx.xxx.xxx

pop IN A xxx.xxx.xxx.xxx

pop3 IN CNAME Server

imap IN A xxx.xxx.xxx.xxx

sql IN A xxx.xxx.xxx.xxx

mysql IN A xxx.xxx.xxx.xxx

Quelques explications:

| Champ | Description |

|---|---|

| 2011031001 | Est à modifier à chaque édition du fichier. Par convention, on l'écrit : année-mois-jour-numéro à 2 chiffres |

| 21600 | Temps que le serveur esclave doit attendre avant de questionner à nouveau le serveur maître. Unité de temps : [seconde] |

| 3600 | Temps à attendre avant d'effectuer une nouvelle demande au serveur maître en cas de non réponse. Unité de temps : [seconde] |

| 604800 | Temps d'expiration du serveur principal en cas de non réponse. Unité de temps : [seconde] |

| 86400 | Temps de mise en cache minimum par d'autres serveurs DNS. Unité de temps : [seconde] |

| CNAME | Enregistrement de nom canonique qui dit au serveur de noms qu'un nom donné est aussi connu qu'un autre (alias) |

| A | Enregistrement d'adresse qui spécifie une adresse IP à assigner à un nom |

| NS | Enregistrement de serveur de noms (NameServer) qui annonce les serveurs de noms faisant autorité pour une zone particulière |

| MX | Enregistrement Mail eXchange, qui dit où doit se diriger le courrier envoyé à un nom d'espace particulier contrôlé par cette zone |

| SOA | Enregistrement “Start Of Authority”, qui proclame des informations importantes faisant autorité à propos des espaces de nom pour les serveurs de noms |

| PTR | Enregistrement PoinTeR record, conçu pour orienter vers une autre partie de l'espace de nom |

On sauvegarde, on redémarre bind9.

# /etc/init.d/bind9 restart

Et voilà, il ne nous reste plus qu'à tester notre redirection, avec nos noms de domaine. Il est également possible d'avoir une description complète des différentes options de Bind sous Google. Une simple recherche vous donnera une foule de sites pour cela !

Il y a 2 possibillités pour tester notre fichier de configuration de zone :

http://www.afnic.fr/outils/zonecheck

Si vous désirez installer un .fr, vous ne devrez plus avoir aucune erreur (fatal chez zonecheck ou case rouge chez dnsstuff). En effet, l'afnic refuse d'enregistrer vos domaines avec une erreur. Pour les autres domaines, c'est à tester directement avec votre registar. Mais quoi qu'il en soit, idéalement, il ne faudrait pas avoir une seule erreur, c'est évident !